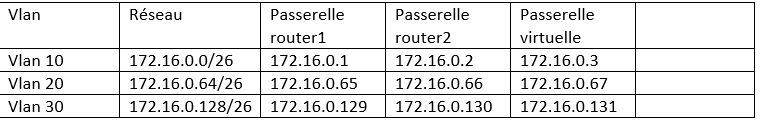

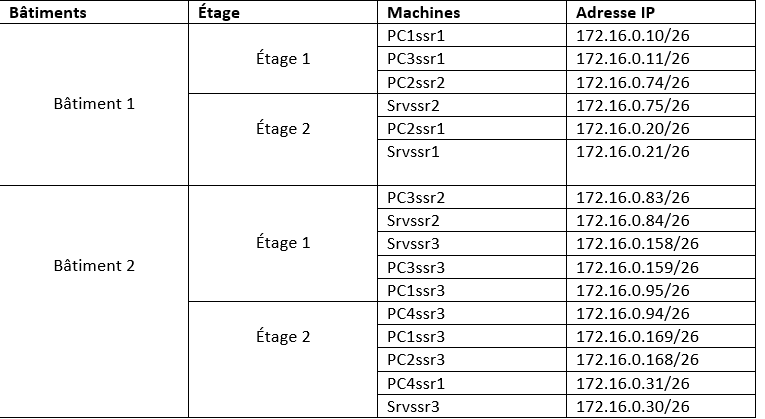

Pour mettre en œuvre cette configuration, nous avons simulé une architecture réseau sur le matériel Cisco packet tracer comme sur le schéma suivant :

Intérêt des vlan

Avoir un réseau modulaire : Avant l’apparition des technologies de réseaux virtuels, l’architecture logique du réseau était fortement dépendante de l’architecture physique. Les VLAN permettent de rassembler dans un même réseau de niveau 2 du modèle OSI (généralement Ethernet) l’ensemble des matériels ayant une corrélation fonctionnelle (même service, même fonctionnalité, etc), ou ayant une nécessité de communiquer entre eux, et ceci, indépendamment du placement physique des matériels.

Réduire le domaine de broadcast : les VLAN permettent de réaliser une segmentation logique d’un support physique en plusieurs réseaux de niveau 2, limitant ainsi la diffusion des broadcasts. Même si la commutation (niveau 2) est plus rapide que le routage (niveau 3) sur les matériels réseaux, à cause de la désencapsulation de trames, il est utile de prendre en compte le dimensionnement des réseaux de niveau 2 afin de garantir les meilleures performances. En prenant en compte ces éléments la mise en œuvre de VLAN pour segmenter un réseau de niveau 2, en plusieurs sous réseaux, peut s’avérer bénéfique.

Augmenter la sécurité sur le réseau : la communication entre les différents VLAN ne peut se faire uniquement par une passerelle de niveau 3 du modèle OSI (routage inter-VLAN). Par conséquents même si deux stations sont situées sur un même » support physique » (uniquement de HUB, Commutateurs et de liens) mais sur deux VLAN différents, elles ne pourront communiquer que par l’intermédiaire d’une passerelle de niveau 3.

Les domaines de broadcast étant réduits, cela limite un certain nombre d’informations que pourrait sniffer un éventuelle Hacker grâce à ces trames. Il peut ainsi être intéressant de séparer grâce aux VLAN les services critiques des autres services. Nous constatons malgré tout que la sécurité apportée par les VLAN reste basique.

Constructions des vlan

Nous allons commencer par créer les vlan au niveau de chaque Switch, à l’aide des commandes suivantes :

Switch(config)#vlan 10

Switch(config)#vlan 20

Switch(config)#vlan 30

Affectations des ports aux différents vlans

Switch 0

interface FastEthernet0/1

switchport mode access

switchport access vlan 10

interface FastEthernet0/2

switchport mode access

switchport access vlan 10

interface FastEthernet0/15

switchport mode access

switchport access vlan 20

interface FastEthernet0/16

switchport mode access

switchport access vlan 20

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10-30

Switch 1

interface FastEthernet0/1

switchport mode access

switchport access vlan 10

interface FastEthernet0/2

switchport mode access

switchport access vlan 10

interface FastEthernet0/15

switchport mode access

switchport access vlan 20

interface FastEthernet0/16

switchport mode access

switchport access vlan 20

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10-30

Switch2

interface FastEthernet0/1

switchport mode access

switchport access vlan 30

interface FastEthernet0/2

switchport mode access

switchport access vlan 30

interface FastEthernet0/15

switchport mode access

switchport access vlan 20

interface FastEthernet0/16

switchport mode access

switchport access vlan 20

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10-30

Switch3

interface FastEthernet0/1

switchport mode access

switchport access vlan 30

interface FastEthernet0/2

switchport mode access

switchport access vlan 30

interface FastEthernet0/15

switchport mode access

switchport access vlan 10

interface FastEthernet0/16

switchport mode access

switchport access vlan 10

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10-30

Switch4

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet4/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet5/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet6/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet7/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

Switch5

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet4/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet5/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

Routage Inter-vlan

« Encapsulation dot1q ». La norme de trame 802.1q indique que les trames sont étiquetées pour contenir le numéro de vlan à laquelle elles sont destinées/attribuées. La commande « encapsulation dot1q 30 » permet donc d’encapsuler une trame pour transiter sur le vlan 30 si elle est destinée à celui-ci. Le routeur a besoin de cette information par exemple quand il voit une trame venant du vlan 20 (étiquetée vlan 20) qui souhaite se diriger sur le vlan 30. Il change donc à ce moment-là son étiquetage 802.1q pour que les switches puissent correctement acheminer la trame vers le ou les postes du vlan 30. N’oublions pas que sur notre switch, il faut également mettre les ports des « Switches » (qui font la liaison avec le routeur) en mode trunk pour qu’il puisse lui aussi acheminer tous les VLAN vers le routeur.

Router1

Nous allons donc créer nos interfaces virtuelles sur le port Fa0/0 de notre routeur. Il faut avant tout activer l’interface physique pour que les interfaces virtuelles soient opérationnelles :

interface GigabitEthernet0/0

no shutdown

Nous allons ensuite créer les interfaces fa0/0.10, fa0/0.20, fa0/0.30 (interface virtuelle de l’interface physique fa0/0).

interface GigabitEthernet0/0.10

encapsulation dot1Q 10

ip address 172.16.0.1 255.255.255.192

interface GigabitEthernet0/0.20

encapsulation dot1Q 20

ip address 172.16.0.65 255.255.255.192

interface GigabitEthernet0/0.30

encapsulation dot1Q 30

ip address 172.16.0.129 255.255.255.192

Router2

interface GigabitEthernet0/0.10

encapsulation dot1Q 10

ip address 172.16.0.2 255.255.255.192

interface GigabitEthernet0/0.20

encapsulation dot1Q 20

ip address 172.16.0.66 255.255.255.192

interface GigabitEthernet0/0.30

encapsulation dot1Q 30

ip address 172.16.0.130 255.255.255.192

La tolérance aux pannes

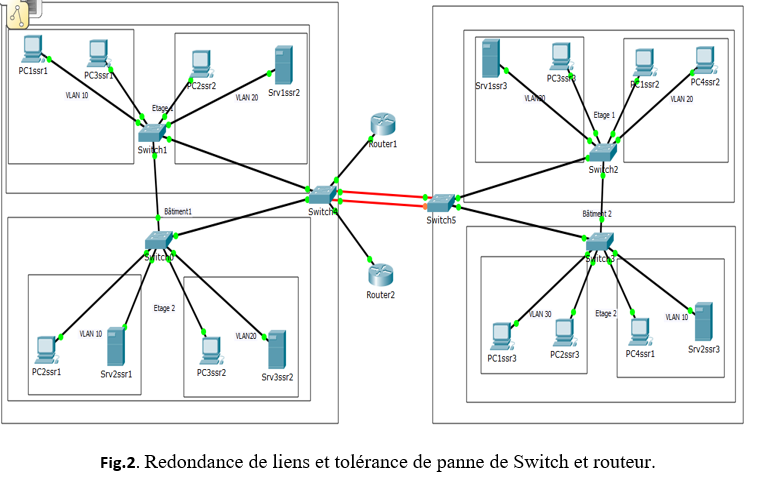

Pour gérer la tolérance de pannes dans les liaisons inter-commutateurs on met en place des liaisons redondantes (Fig.2). Cette gestion de la redondance est prise en charge par le protocole 802.1d. Un algorithme de l’arbre de recouvrement minimal (spanning tree) est utilisé pour transformer les circuits en un arbre afin d’éviter les cycles.

Pour gérer la redondance de routeur, pour que lorsqu’un routeur tombe en panne un routeur de secours prennent le relais, nous utiliserons le protocole HSRP (Hot Standby Router Protocol). HSRP permet d’augmenter la tolérance de panne sur un réseau en créant un routeur virtuel à partir de 2 routeurs physiques (ou plus), une élection déterminera le routeur actif et les autres routeurs seront en « attente » (standby). L’élection du routeur actif est réalisée grâce à la priorité configurée sur chaque routeur.

Nous allons modifier le réseau en rajoutant un second lien entre les Switch0 et Switch1, le Switch2 et switch3, ainsi que les Switch4 et Switch5.

Le protocole Spanning Tree (STP) est un protocole de couche 2 (liaison de données) conçu pour les switches et les bridges.

Sa principale fonction est de s’assurer qu’il n’y a pas de boucles dans un contexte de liaisons redondantes entre des matériels de couche 2. STP détecte et désactive des boucles de réseau et fournit un mécanisme de liens de backup. Il permet de faire en sorte que des matériels compatibles avec le standard ne fournissent qu’un seul chemin entre deux stations

STP crée un chemin sans boucle basé sur le chemin le plus court. Ce chemin est établi en fonction de la somme des coûts de liens entre les switches, ce coût étant basé sur la vitesse d’un port

Par défaut, la valeur de la priorité est 32768.

Le switch4 qui est élu racine car il est directement connecté aux routeurs. La commande ci-dessous diminue la priorité à 24576 +numéro du vlan

Spanning-tree vlan 10-30 root primary

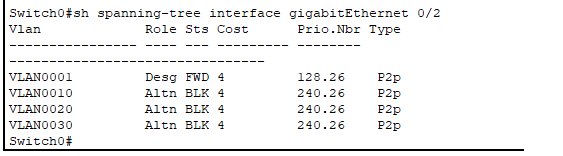

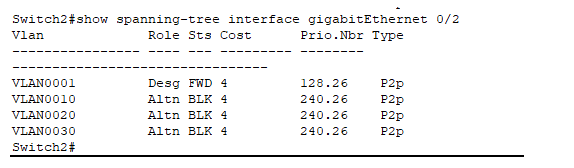

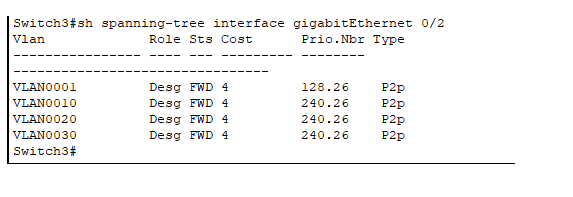

Quand 2 chemins ont le même coût, ils sont départagés en fonction de la priorité du port par lequel chacun passe : celui ayant la priorité la plus faible l’emporte.

En modifiant ce paramètre nous pouvons privilégier un chemin par rapport à un autre, selon nos besoins. Par défaut, la priorité d’un port est 128 et les ports sont départagés en fonction de leur numéro de port. La priorité doit être comprise entre 1 et 240 et être un multiple de 16.

Sur les switches 0, 1, 2, 3 nous allons rentrer les commandes suivantes (les nouveaux liens étant créés nous allons les tagués pour tous les vlan) :

NB: Bien renseigner les interfaces de chaque Switch.

Ex : Switch1

interface giga0/2

switchport mode trunk

switchport trunk allowed vlan all

spanning-tree vlan 10-30 port-priority 240 // permet de modifier la priorité du port giga0/2

end

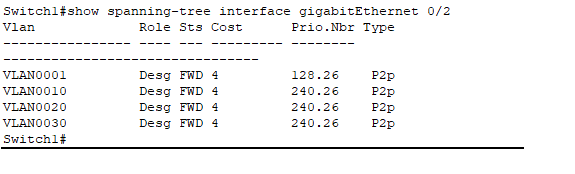

Vérification

show spanning-tree interface giga 0/2

Après la configuration des ports, ils seront en état « Blocking » ou « Learning » mais passera par la suite à l’état « Forwarding »

Optimisation : Agrégat de liens et VTP

LACP : Agrégat de liens

Maintenant le trafic entre Switch4 et Switch5 est intense, on souhaite profiter des deux fibres pour augmenter le débit entre les deux commutateurs. Nous allons créer un agrégat de liens avec le protocole LACP (Link Aggregation Control Protocol).

Les deux ports physiques Gi0/1 et Gi1/1 (fibres optiques) vont devenir des « tunnels » pour un port virtuel Port-Channel 1. Les deux ports physiques Gi0/1 et Gi1/1 serviront pour la transmission physique, ils ne seront donc plus tagués. Le port virtuel Port-Channel 1 gèrera lui le passage logique des trames, il sera tagué (trunk) comme un port classique.

Configuration

Switch4 et Switch5

Sur chaque commutateur (4 et 5) nous allons retirer les tags des ports physiques si existent, ensuite inscrire sur chaque port physique le groupe lacp créant un lien agrégé.

interface gi0/1

no switchport mode trunk

channel-protocol lacp

channel-group 1 mode active

interface gi1/1

channel-protocol lacp

channel-group 1 mode active

Les commandes suivantes vont créer un port virtuel agrégé et tagué

interface port-channel 1

switchport mode trunk

switchport trunk allowed vlan 10-30

Test

Après avoir lancé des pings de part et d’autre depuis chaque poste, nous arrivons à atteindre chaque réseau depuis n’importe quelle machine.

VTP : gestion dynamique des vlan

VTP (Vlan Trunking Protocol) sert à la propagation de création /suppression/modification de vlan sur tous les switch du réseau à partir d’un seul switch. Le VTP utilise les ports trunks pour transmettre la liste des vlan ou une mise à jour de cette liste depuis le commutateur maitre(server) vers un ensemble de commutateurs clients. Avant sa mise en œuvre vérifier que l’ensemble des trunks fonctionnent.

Configuration du serveur VTP

VTP Server: switch qui crée les annonces VTP. Le switch en mode Server permet à l’administrateur de faire toute modification sur les VLAN et de propager automatiquement ses modifications vers tous les switch du réseau.

Switch4(config)#vtp version 2

Switch4(config)#vtp mode server

Switch4(config)#vtp domain SIOJJR

Switch4(config)#vtp password ‘Motdepasse’

Pour visualiser le mot de passe configuré

Switch4#sh vtp password

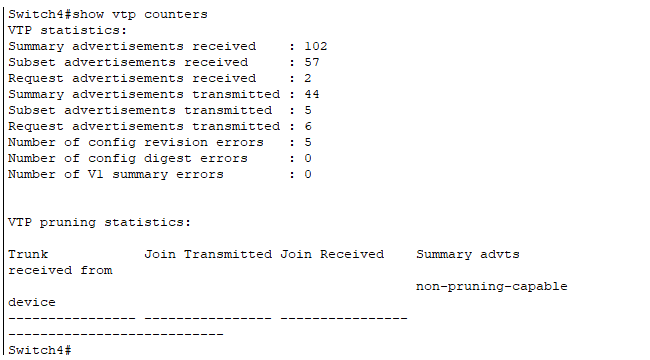

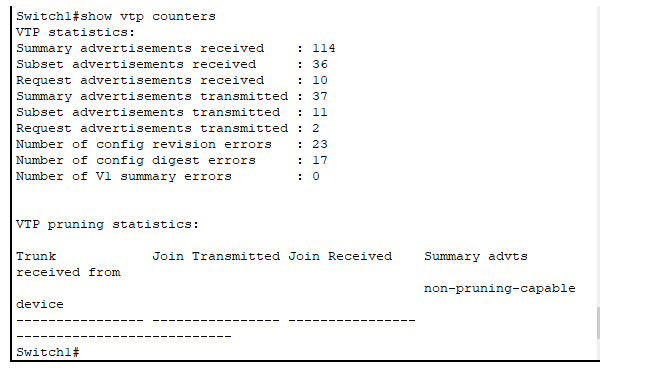

Vérification des compteurs de messages VTP envoyés et reçus

Switch4#show vtp counters

Configuration des clients VTP (sur tous les autres switch)

VTP Client: switch qui reçoit, se synchronise et propage les annonces VTP. Le switch en mode Client ne permet pas à l’administrateur de faire des modifications sur les VLANs. Vous recevez un message d’erreur quand vous essayez de créer un VLAN.

Switch(config)#vtp version 2

Switch(config)#vtp mode client

Switch(config)#vtp domain SIOJJR

Switch(config)#vtp password Motdepasse

Nous allons maintenant créer les nouveaux vlan au niveau du switch server.

Ces vlan Sont à propager sur l ’ensemble des commutateurs en utilisant le VTP.

NB : il est nécessaire que les mots de passe soient identiques sur tous les commutateurs y compris le server.

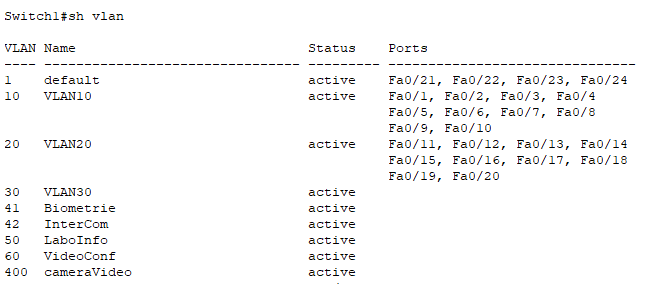

Vérifications au niveau des clients VTP

Switch#show vlan //permet de vérifier la création des vlan

Switch#show vtp counters //permet de vérifier la communication VTP

Protocole HSRP (Hot Standby Router Protocol)

HSRP est implémenté sur les routeur pour assurer la continuité de service. Il permet à 2 routeurs de partager une adresse IP virtuelle et une adresse MAC virtuelle. Le routeur actif réponds aux requêtes ARP destinées à l’adresse commune comme s’il s’agissait de la sienne puis prend en charge les trames adressées à l’adresse MAC commune. Un échange de message réalisé en multicast permet aux routeurs de déterminer le routeur actif puis de vérifier la présence de l’autre routeur. Lorsque le routeur actif est défaillant, le deuxième routeur ne reçoit plus de message multicast de sa part, il devient alors actif et répond aux requêtes adressées aux adresses communes (IP et MAC).

Configuration routeur 1

interface giga0/0.10

standby 10 priority 150 //Déclare la priorité du routeur

standby 10 ip 172.16.0.3 //Déclare l’adresse IP du routeur virtuel

standby 10 preempt //Permet d’augmenter la rapidité d’élection

interface giga0/0.20

standby 20 priority 150

standby 20 ip 172.16.0.67

standby 20 preempt

interface giga0/0.30

standby 30 priority 150

standby 30 ip 172.16.0.131

standby 30 preempt

interface giga0/0

no shutdown

//standby 10 déclare le groupe HSRP

Configuration routeur 2

interface giga0/0.10

standby 10 priority 80

standby 10 ip 172.16.0.1

interface giga0/0.20

standby 20 priority 80

standby 20 ip 172.16.0.65

interface giga0/0.30

standby 30 priority 80

standby 30 ip 172.16.0.129

interface giga0/0

no shutdown

end

Test

Par la suite re-modifier les passerelles de toutes les machines et configurer leur les adresses IP virtuelle du routeur

L’objectif de ce TP est de mettre en place les différents vlans et tester le routage statique: Télécharger ici