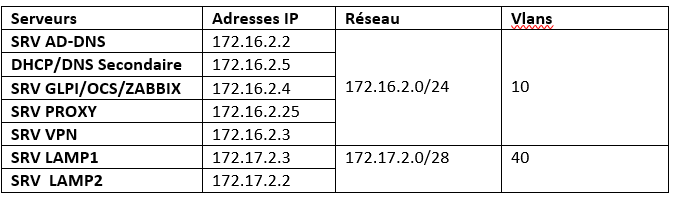

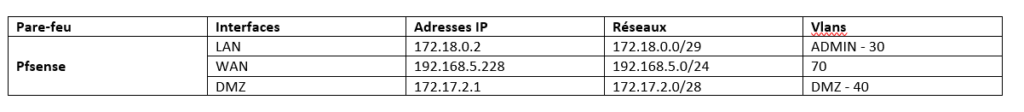

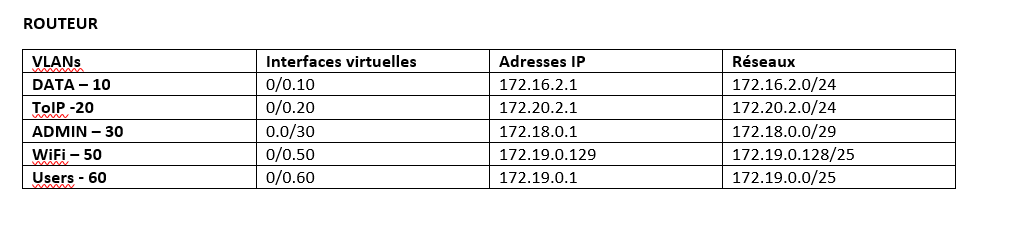

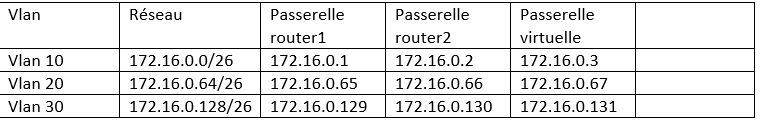

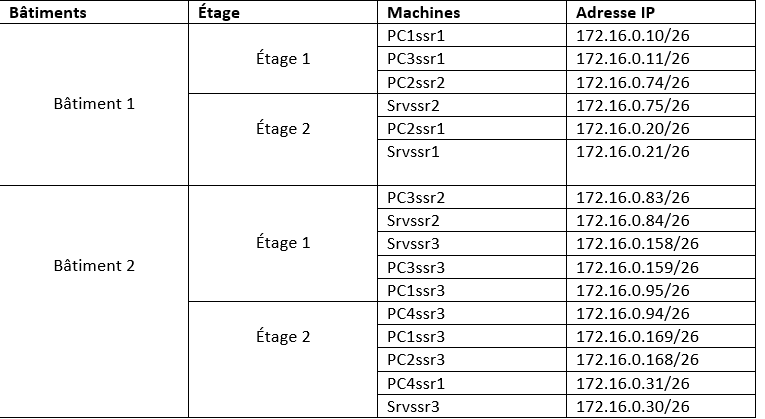

Plan d’adressage

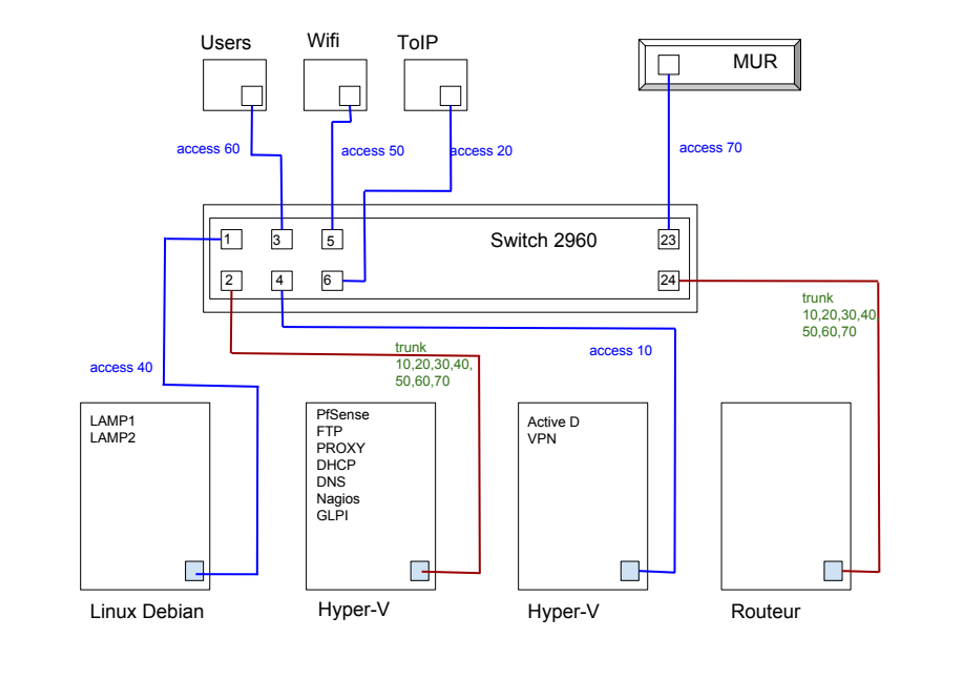

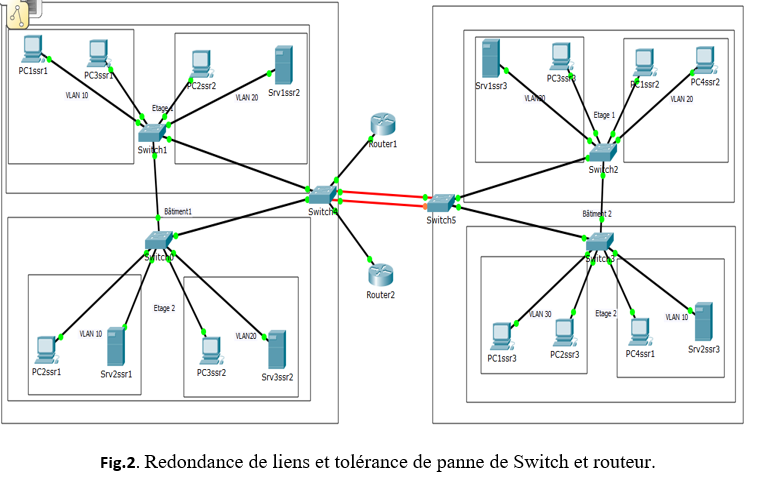

Schéma logique du Switch

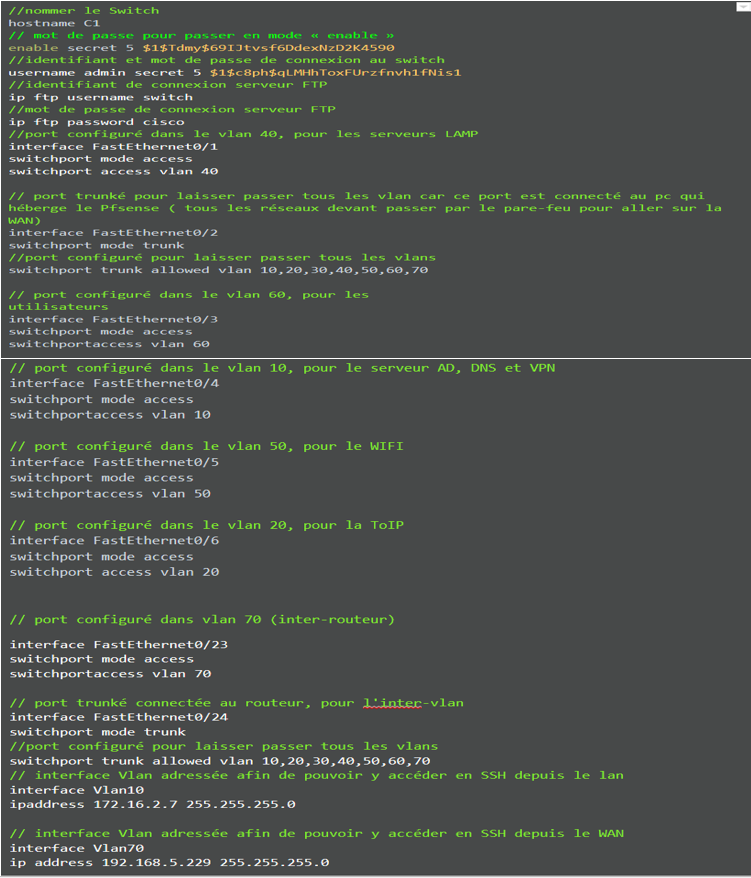

configuration du Switch

Configuration du routeur

L’entreprise Booktic est une groupement d’établissements d’éditions informatique implantée partout en France depuis 1944. Cette année nous avons en projet d’assurer la maintenance des systèmes informatiques pour la division Ile de France, précisément celui du centre administratif de Meaux. Ce projet consiste à mettre en place un réseau interne dont une DMZ avec deux serveurs web, le tout connecté au WAN via le FAI.

Pour la mise en œuvre de notre projet, nous avons commencé par établir une feuille de route, visant à monter le projet, de la conception à sa réalisation.

Nous avons par la suite recensé tout le matériel nécessaire à savoir :

Par la suite, nous avons conçu deux schémas, un logique et un physique. Puis en se basant sur le schéma physique, nous avons procédé au câblage des différents matériels. Le schéma logique quant à lui nous permis de concevoir un plan d’adressage IP.

Par la suite, nous avons procédé à l’installation des différentes machines sur les virtualiseurs et ainsi configurés les différents services nécessaires à notre projet, notamment :

L’authentification Active Directory utilise le mode ntlm.

Le mode NTLM permet d’effectuer une identification silencieuse. Les

navigateurs exécutés dans une session Windows connectée au domaine Active

Directory envoient les jetons d’identification en tâche de fond aux proxy.

Ainsi, avec ce mode, les utilisateurs n’ont pas à s’identifier sur le proxy

pour naviguer sur Internet, le proxy dispose déjà des informations

d’identifications.

Les avantages de cette méthode

Les Inconvénients

Installation des paquets

Pour rejoindre le domaine, il va falloir installer les paquets suivants sur notre serveur proxy :

« apt install samba krb5-user libpam-krb5 ntpdate winbind ».

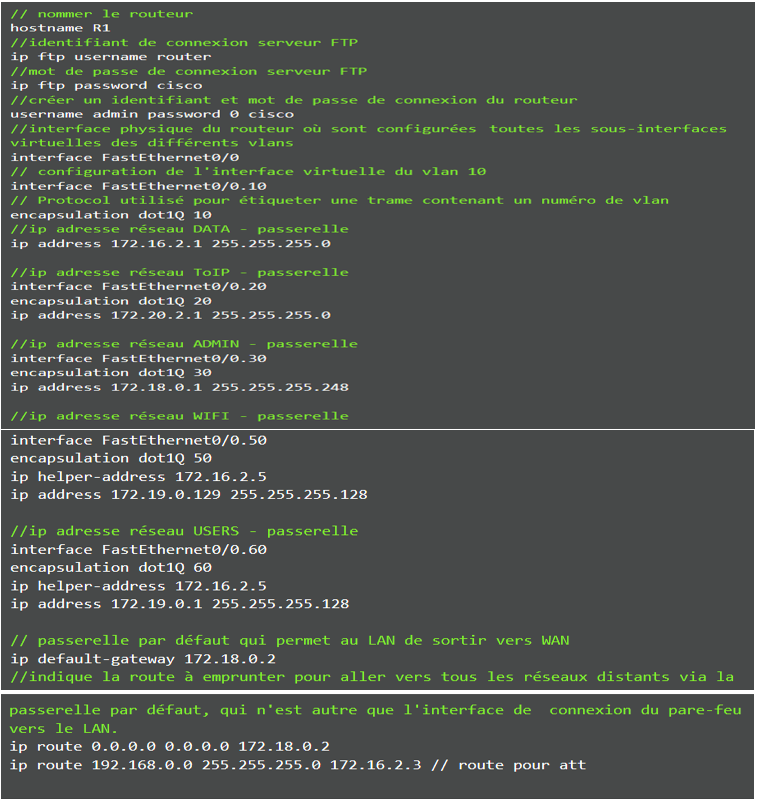

Synchronisation de l’heure locale

Kerberos nécessite que l’heure locale soit synchronisée avec celle de votre Domain Controller

Taper la commande « ntpdate172.16.2.2 »

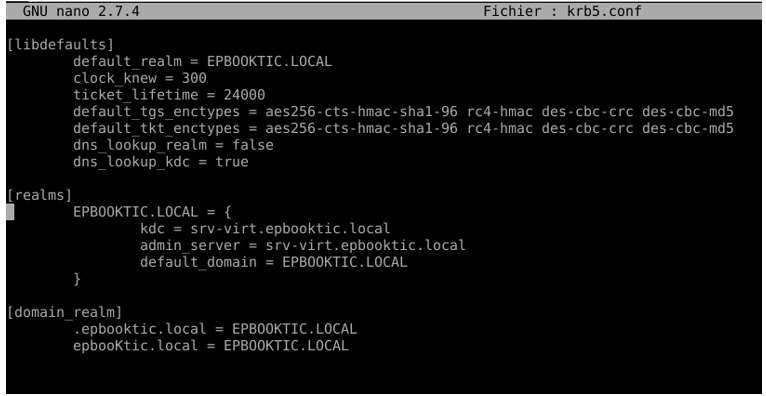

Configuration de kerberos

Éditer le fichier /etc/krb5.conf et configurer comme suit :

Par la suite nous allons tester les paramètres kerberos à l’aide de la commande :

« kinit administrateur » et renseigner le mot de passe du compte administrateur.

La commande « klist » permet de voir les tickets kerberos en cache.

Configuration de samba

Avant de procéder à la configuration, stopper les services Winbind et Samba :

« service winbind stop"

" service smbd stop"

Éditer le fichier /etc/samba/smb.conf et rajouter les lignes suivantes :

[global]

workgroup = epbooktic

realm = epbooktic.local

security = ads

encryptpasswords = yes

password server = srv-virt.epbooktic.local

idmap uid = 10000-20000

idmap gid = 10000-20000

winbind enum groups = yes

winbind enum users = yes

winbind use default domain = yes

Ensuite redémarrer les services winbind et samba.

"service smbd start"

" service winbind start"

NB: si les service winbind ne démarre pas essayer de joindre la machine dans le domaine à l’aide de la commande « net join -U administrateur » et ensuite redémarrer le service

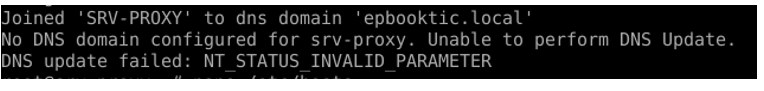

Rejoindre le domaine

Afin d’intégrer notre serveur proxy dans le domaine nous allons taper la commande suivante :

« net join –U administrateur »

Si vous obtenez le message suivant :

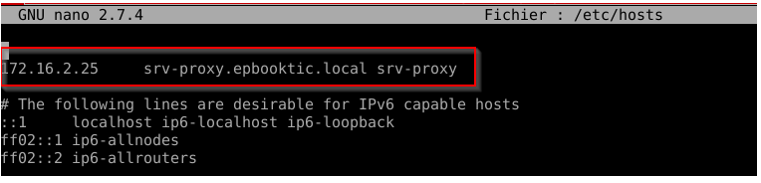

Allez dans le fichier « /etc/hosts » et modifiez comme suit:

Tests

Effectuer des tests afin de voir si tout s’est déroulé correctement

« net ads testjoin »

Devrait retourner « Join is OK ».

Pour afficher la liste des groupes d’Active Directory : « wbinfo –g »

Pour afficher la liste des utilisateurs d’Active Directory : « wbinfo –u »

Tester la connexion au DC (Domain Contollers), qui devrait être fonctionnelle avec la commande

« /usr/bin/ntlm_auth --helper-protocol=squid-2.5-basic »

Rentrer un login suivi du mot de passe d’un utilisateur d’Active Directory:

Cela devrait retourner OK (Ctrl–C pour quitter).

Modification de squid

Éditez le fichier/etc/squid/squid.conf de configuration de Squid et rajouter les lignes suivantes :

auth_param ntlm program /usr/bin/ntlm_auth --helper-protocol=squid-2.5-ntlmssp

auth_param ntlm children 5

auth_param basic program /usr/bin/ntlm_auth --helper-protocol=squid-2.5-basic

auth_param basic children 5

auth_param basic realm epbooktic

auth_param basic credentialsttl 2 hours

Dans la partie acl rajouter

« acl ntlm proxy_auth REQUIRED » //Dans la partie http_access, rajouter:

« http_access allow ntlm »

Par la suite redémarrer le service squid.

Pour autoriser l’accès à une page Web juste à un groupe spécifique de votre active directory il faut ajouter le paramètre

require-membership-of au ligne ci-dessus.

auth_param ntlm program /usr/bin/ntlm_auth --helper-protocol=squid-2.5-ntlmssp --require-membership-of=DOMAINE.LOCAL\\groupead

auth_param basic program /usr/bin/ntlm_auth --helper-protocol=squid-2.5-basic --require-membership-of=DOMAINE.LOCAL\\groupead

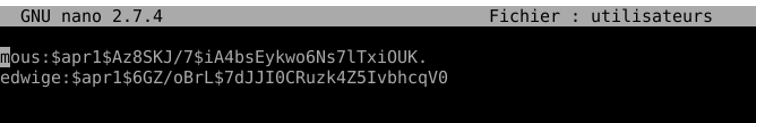

Pour mettre en place le système d’authentification, squid utilise la méthode htpasswd avec le paquet apache2_utils. L’installer avec la commande « apt-get install apache2-utils«

Créer un fichier où seront stockés les utilisateurs et leur mot de passe, pour cela utilisez la commande suivante: « htpasswd -b -c /etc/squid/utilisateurs ‘Nonutilisateur’ ‘MotdePasse’ «

L’option -c permet de créer le fichier en même temps que la création des utilisateurs.

l’option -b permet de renseigner le mot de passe à partir de la ligne de commande plutôt que de l’inviter.

NB: Si vous créez plusieurs utilisateurs, utilisez l’option -c à partir du deuxième utilisateur.

Le fichier utilisateur s’est donc rempli sous la forme ‘NomUtilisateur:MotdePasse’, les mots de passe étant chiffrés.

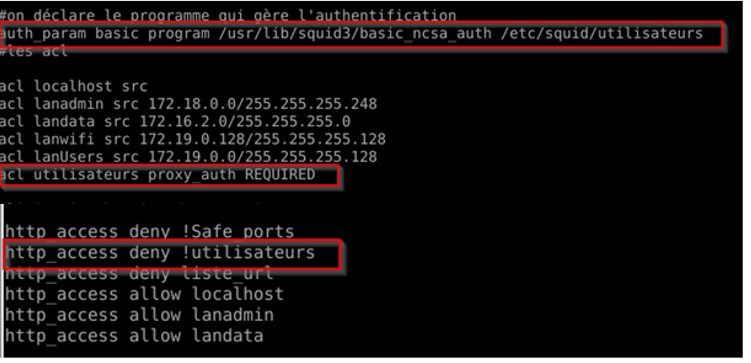

Par la suite il faut indiquer à squid qu’il doit utiliser le programme d’authentification, pour cela nous allons compléter le fichier « /etc/squid/squid.conf » avec les commandes suivantes:

auth_param basic program /usr/lib/squid3/ncsa_auth /etc/squid/utilisateurs // déclare le programme qui gère l’authentification

acl utilisateurs proxy_auth REQUIRED //acl qui permet au proxy de demander une authentification

http_access deny !utilisateurs //refuse l’accès à tous les utilisateurs sauf ceux du fichier utilisateurs

Ex: de fichier de configuration:

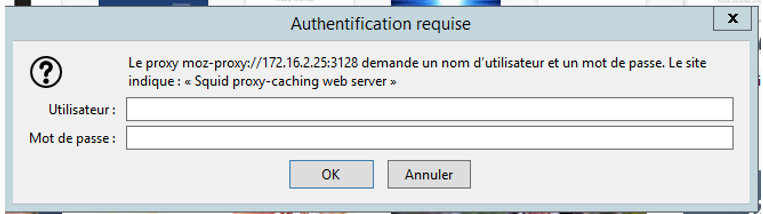

Redémarrer le service.

Essayez d’ouvrir un page web, vous avez bien une demande d’authentification qui s’affiche.

Vous renseignez le nom et mot de passe de l’utilisateur crées plus haut, vous avez donc accès à la page Web.

Le proxy est un composant logiciel informatique qui joue le rôle d’intermédiaire en se plaçant entre deux hôtes pour faciliter ou surveiller leurs échanges.

Pour mettre en place notre serveur proxy, nous allons installer et configuré « Squid » qui est un serveur mandataire entièrement libre et très performant. il est capable de gérer les protocoles FTP, HTTP, HTTPS… Squid cumule trois fonctions à savoir:

Installation de SQUID

Pour mettre en place notre serveur, nous allons commencer par mettre à jour les paquets Debian à l’aide de la commande:

"apt-get updtate & upgrade"

Ensuite nous allons installer Squid:

"apt-get install squid3 squidGuard"

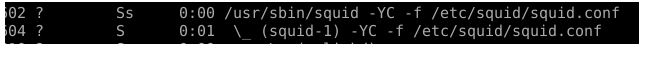

Nous pouvons lancer la commande « ps –axf » pour voir si le processus de squid est bien lancer.

Configuration de Squid

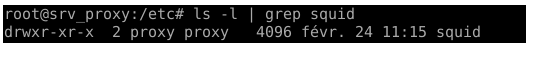

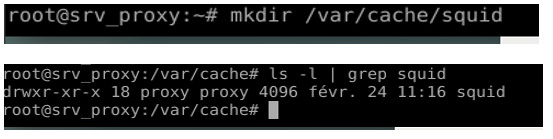

Attribution des droits à l’utilisateur proxy

L’utilisateur proxy du groupe proxy sera le contrôleur des processus squid. Il faut donc lui donner les droits sur les répertoires créés.

« chown –R proxy:proxy /etc/squid »

On va vérifier en tapant la commande « ls –l | grep squid »

Par la suite nous allons créer le répertoire de cache de squid et attribuer les droits.

« mkdir /var/cache/squid »

« chown –R proxy:proxy /var/cache/squid ».

Après l’installation, nous allons configurer le fichier suivant: « /etc/squid/squid.conf » qui est le fichier où se feront la majorité des configurations.

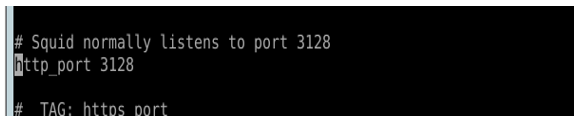

Après l’installation nous pouvons vérifier le port sur lequel écoute notre serveur dans le fichier de configuration.

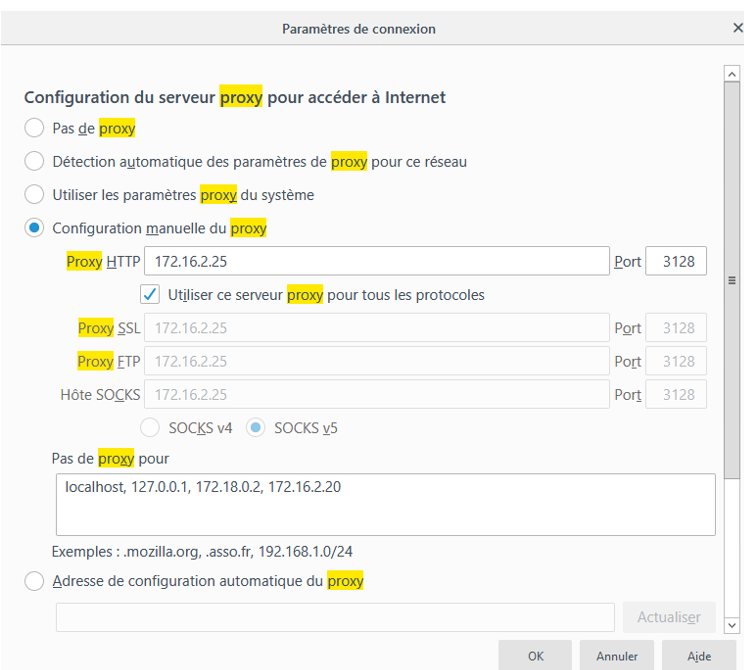

Nous pouvons ouvrir notre navigateur et paramétrer le proxy dans les « paramètres avancés d’internet » c’est à dire entrer l’adresse IP de notre serveur proxy ainsi que son port associé, comme suit:

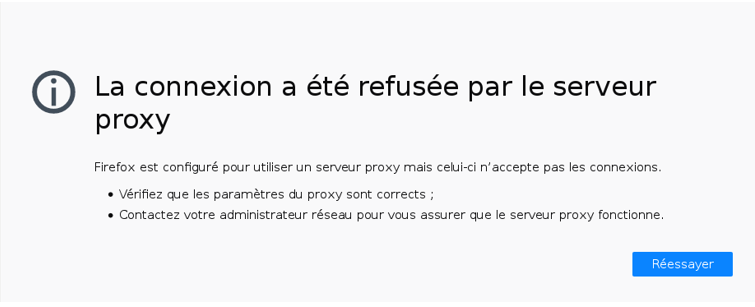

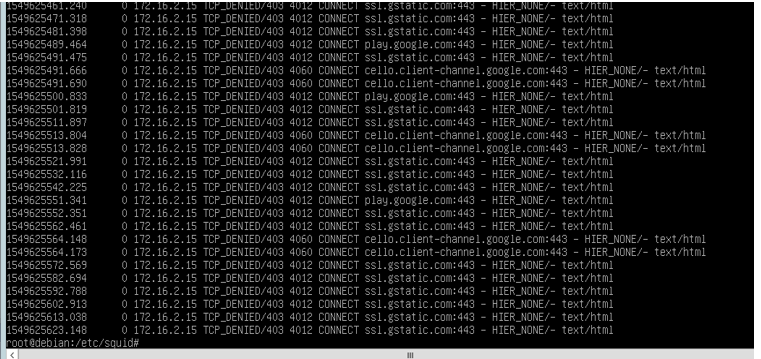

Si nous retournons sur le navigateur et tentons de joindre la page www.google.fr, nous aurons un blocage par le proxy.

Si nous consultons le fichier de log « /var/log/squid/access.log« , nous remarquons que l’accès à la page www.google.fr a été refusé par le proxy.

Afin d’éviter tout désagrément en cas d’erreur, nous allons commencer par faire une copie de configuration de Squid:

"cp /etc/squid/squid.conf /etc/squid/squid.conf.ini"

Ensuite nous allons enlever les commentaires dans ce fichier et la copier dans un nouveau fichier:

"sed "/^#/d" /etc/squid/squid.conf> /etc/squid/squid.conf.test"

Et supprimer les lignes vides dans ce même fichier et la mettre dans le fichier de départ.

"sed "/^$/d" /etc/squid/squid.conf.test> /etc/squid/squid.conf"

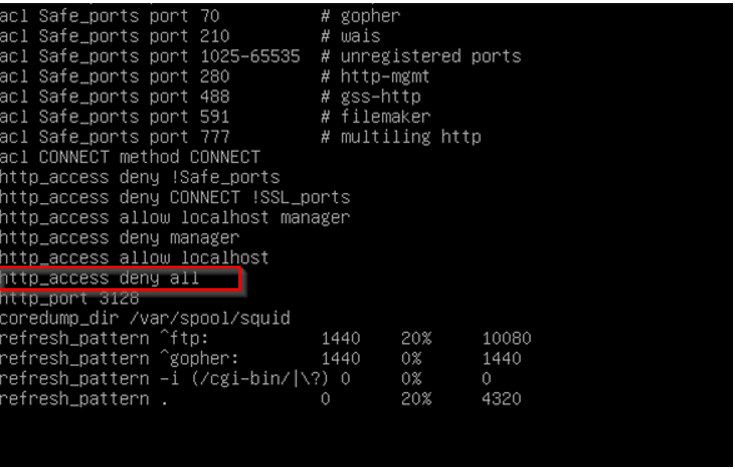

À la fin, nous avons le fichier suivant:

Nous pouvons commencer la configuration de squid, nous remarquons que de base, squid bloque tous l’accès à tous les sites. Après chaque modification du fichier de configuration il faut redémarrer le serveur: « service squid restart »

Contrôles d’accès

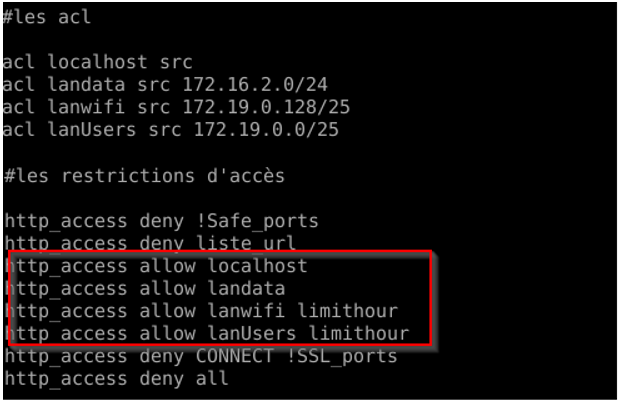

Afin de contrôler tout ce qui passe par notre serveur, nous utilisons les ACL (Access Control List). Ce sont des règles que le serveur applique afin d’interdire ou d’autoriser certaines transactions.

On peut autoriser ou interdire en fonction du domaine, du protocole, de l’adresse IP, du numéro de port, d’un mot ou des plages horaires.

La syntaxe d’une ACL

Acl ‘aclname’ ‘acltype’ ‘string’

http_access allow/deny [ !]’aclname’

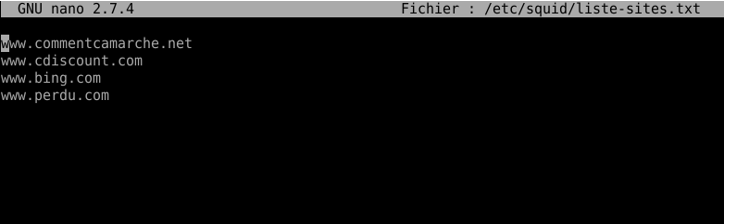

Interdire l’accès à certains sites.

Nous allons tout d’abord créer un fichier dans lequel nous allons noter tous les sites que nous désirons bloquer et ainsi renseigner le chemin dans le fichier de configuration de squid.

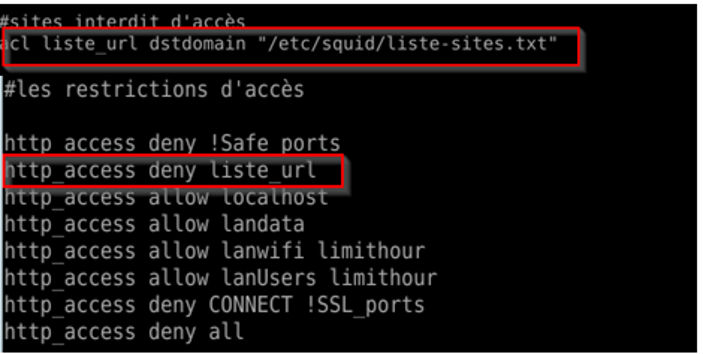

Par la suite nous allons créer une acl comme sur l’image ci-dessous

NB : afin que cette restriction puisse s’appliquer sur les réseaux cités nous allons la placer au-dessus de l’acl autorisant ces réseaux.

Test de connexion pour les sites bloqués

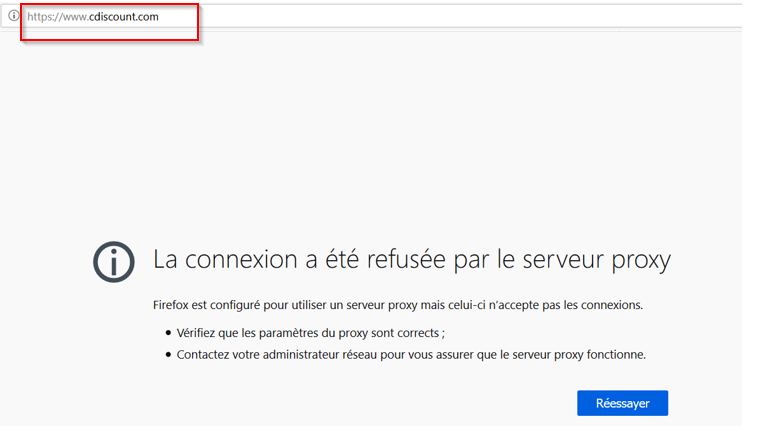

Ensuite nous essayons d’atteindre l’un de ces sites bloquer : ex : www.cdiscount.com, nous remarquons que le proxy refuse la connexion à ce site.

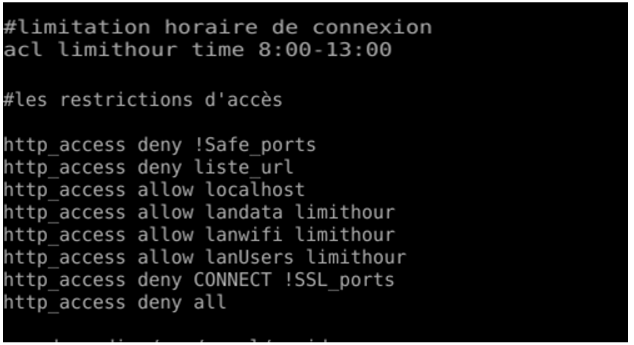

Contrôle d’accès horaires

Squid permet de restreindre l’accès de certains postes clients suivant des plages horaires définies. On ajoute alors les lignes suivantes dans le fichier de configuration de squid :

Afin de faire des tests nous allons créer une restriction horaire de 8h à 13h et les appliqué aux différents réseau.

Après la configuration nous tentons de nous connecter après 14 et la connexion à notre page Web est bien refusée.

Installation d’une solution de filtrage SquidGuard

Un proxy tout seul a peu d’utilité, raison pour laquelle nous allons mettre en place une solution filtrage afin de nous permettre de filtrer l’accès à certains sites ou catégories de site à partir d’une blacklist française. Nous allons commencer par installer SquidGuard:

« apt install squidguard »

Ensuite nous allons mettre en place notre blacklist, ou utiliser la blacklist mis à disposition gracieusement par L’Université Toulouse 1 Capitole qui diffuse depuis quelques années une liste noire d’URLs, gérée par Fabrice Prigent.

L’installation de squidguard crée de base le répertoire/var/lib/squidguard/db, qui est destiné à contenir nos listes noires et blanches ainsi que les scripts cgi.

Le répertoire/var/log/squid quant à lui permet de récupérer les logs

Une fois installer, faire une copie du fichier de squidGuard

« cp /etc/squidGuard/squidGuard.conf.default /etc/squidGuard/squidGuard.conf »

Ensuite nous allons enlever les commentaires dans ce fichier et la copier dans un nouveau fichier, avec la commande:

"sed "/^#/d" /etc/squidGuard/squidGuard.conf.default> /etc/squidGuard/squidGuard.conf.test"

Et supprimer les lignes vides dans ce même fichier et la mettre dans le fichier de départ.

"sed "/^$/d" /etc/squidGuard/squidGuard.conf.test> /etc/squidGuard/squidGuard.conf"

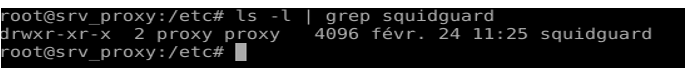

Attribution des droits à l’utilisateur proxy

Nous allons donner tous les droits à l’utilisateur proxy dans les répertoires suivants:

Chown –R proxy:proxy /etc/squidGuard

On va vérifier en tapant la commande « ls –l | grep squidGuard ».

« chown –R proxy:proxy /var/lib/squidGuard/db »

Nous allons par la suite télécharger la blacklist en version compressée à partir du site : https://dsi.ut-capitole.fr/blacklist/.

Pour cela, se déplacer dans le répertoire /var/lib/squidGuard/db

« cd /var/lib/squidGuard/ »

Entrons la commande suivante pour télécharger la blacklist:

« wget https://dsi.ut-capitole.fr/blacklists/download/blacklists.tar.gz »

Nous décompressons l’archive dans le répertoire /var/lib/squidGuard/db et on copie le contenu du répertoire blacklist dans le répertoire /var/lib/squidGuard/db/

« tar xvzf blacklists.tar.gz »

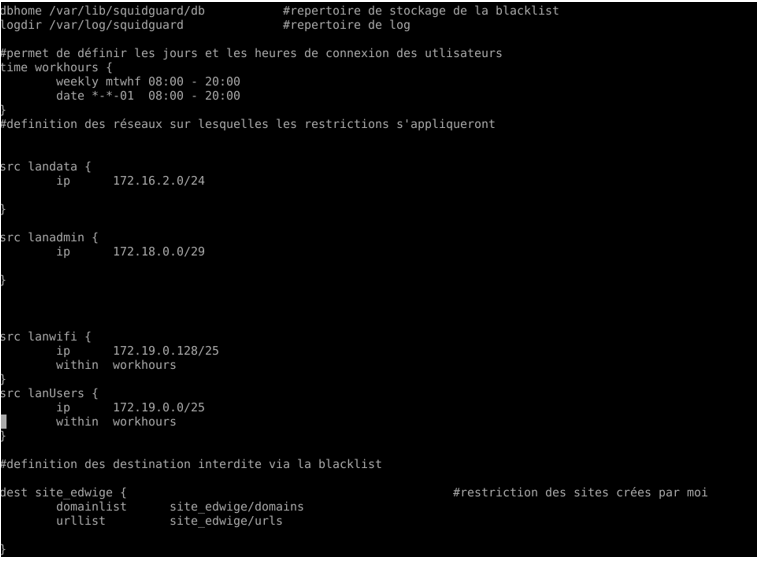

Par la suite nous éditons le fichier /etc/squidguard/squidguard.conf. Dans ce fichier nous pouvons:

Indiquer les réseaux où seront appliqués les restrictions

la liste des répertoires contenant des sites à bogués

Les horaires de connexion des utilisateurs des réseaux renseignés.

Avant de relancer squid. Il faut lui signaler de démarrer squidguard, on ajoute alors dans squid.conf les lignes suivantes :

redirect_program /usr/bin/squidGuard -c /etc/squid3/squidGuard.conf

redirect_children 5

Création d’un lien symbolique du fichier de configuration squidGuard.conf dans /etc/squid/

« ln –s /etc/squidguard/squidGuard.conf /etc/squid »

Nous allons attribuer des droits aux dossiers suivants :

« chown–R proxy :proxy /var/log/squid /var/lib/squidguard"

Par la suite nous allons générer la base de donnés avec la commande suivante :

« squidGuard –d –b –C all »

NB: On lance la commande « squidGuard -C all » pour faciliter l’indexation des bases de données de SquidGuard et on vérifie dans les logs (/var/log/squidguard/squidGuard.log) que tout s’est bien déroulé : on devrait avoir une dernière ligne de log précisant « squidGuard ready for requests«

Pour se faire :

Ouvrir un premier terminal dans lequel on lance la commande « squidGuard –C all » (all: pour charger toute la base de donnée).

NB: vous pouvez taper la commande « squidGuard -C ‘NomduRépertoire’ » pour mettre à jour un répertoire spécifique.

Dans un second terminal nous lançons la commande suivante « tail –f /var/log/squidguard/squidGuard.log » afin de voir les logs.

NB: cela peut prendre un peu plus de temps car il met à jour la base de donnée des sites bloqués

Si vous créer votre propre répertoire de base de données, pensez à lui donner des droits à l’utilisateur proxy afin qu’il lise ce répertoire.

Active Directory est un service d’annuaire créé par Microsoft en 1996 et destiné à être installé sur les Windows Server 2000, 2003, 2008, 2012 et 2016. En stockant dans une base de données les renseignements relatifs aux ressources réseau d’un domaine, Active Directory a pour objectif premier de centraliser l’identification et l’authentification d’un réseau de postes Windows. Ses fonctions additionnelles permettent aux administrateurs de gérer efficacement une stratégie de groupe, ainsi que l’installation des logiciels et des mises à jour sur les stations du réseau. Le protocole associé au service d’annuaire est le LDAP: pour Lightweight Directory Access Protocol, il détermine la méthode d’accès aux données sur un serveur au niveau du client.

Pour l’installation de l’AD, nous aurons besoins de:

Installation et configuration de l’AD.

Avant de commencer, il est nécessaire de renommer notre machine et de lui donner une IP fixe.

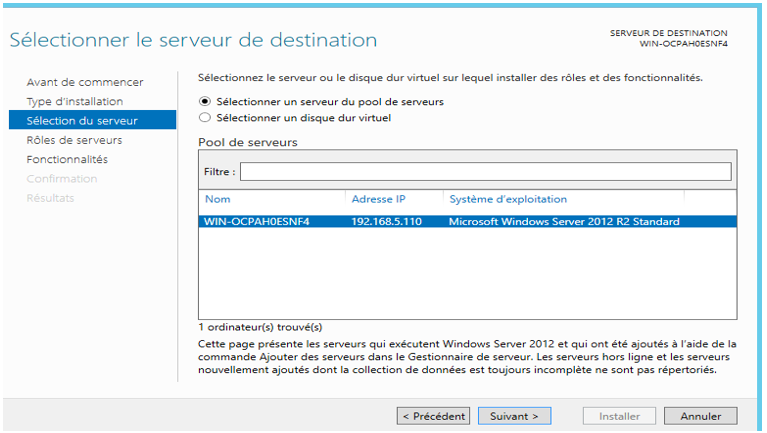

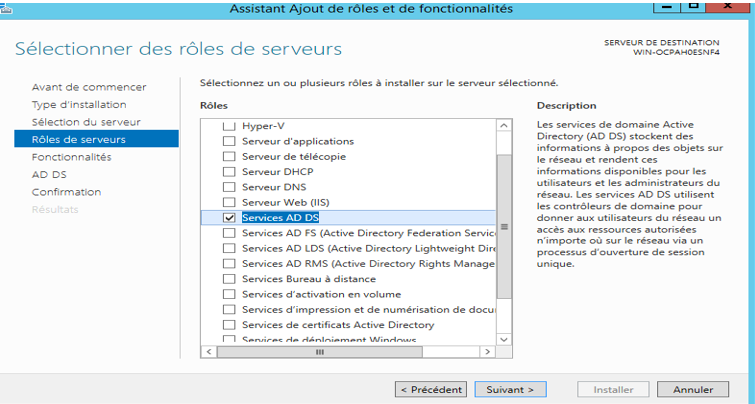

Installer l’AD sans fonctionnalités supplémentaires

Choisir le rôle « AD DS » et cliquez sur suivant

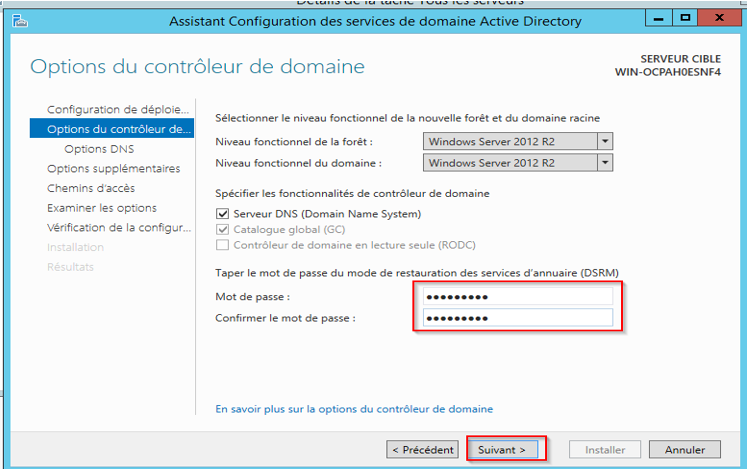

Le DNS n’étant pas encore installé, on va l’installer en même temps que le rôle Active Directory. Pour cela nous allons ajouter une nouvelle forêt et renseigner le nom de domaine, ensuite Cliquez sur suivant.

Configurer un mot de passe en cas de restauration des services, la case Serveur DNS devant être cochée, ensuite cliquez sur suivant tout en laissant par défaut les chemins de stockage de l’AD, ensuite installer.

Par la suite, une page s’affiche, récapitulant toute la configuration faite.

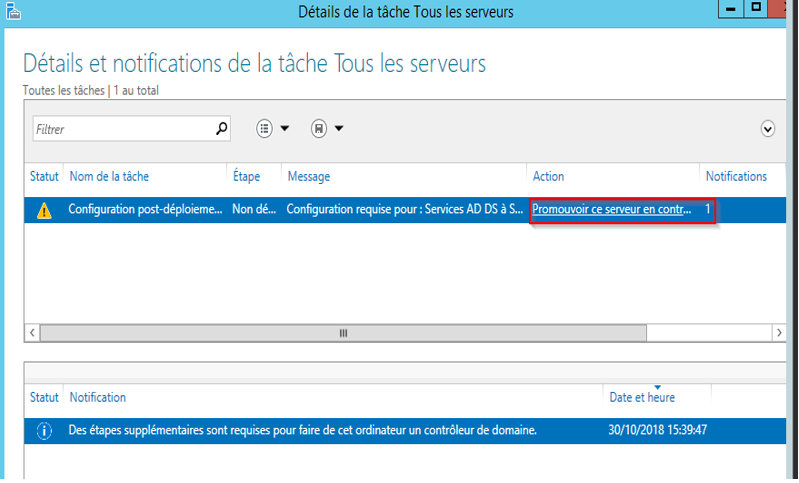

Après l’installation, il faut le configurer en faisant un clic sur l’onglet « promouvoir ce serveur en contrôleur … »

Nous remarquerons après l’installation qu’une zone a été créée et qu’il faut juste configurer la zone inverse.

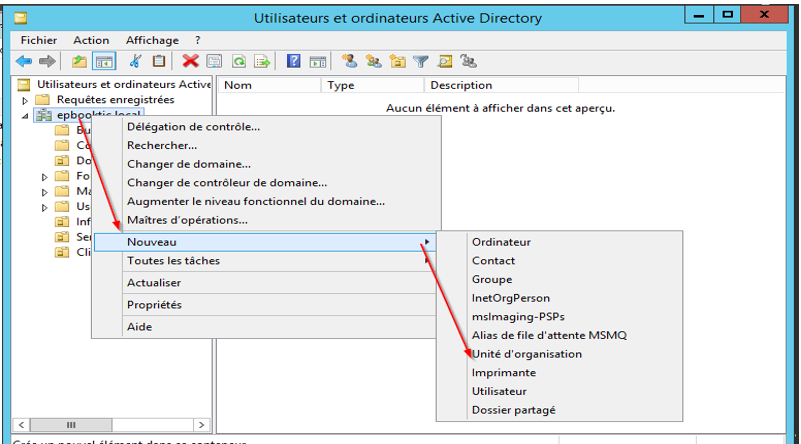

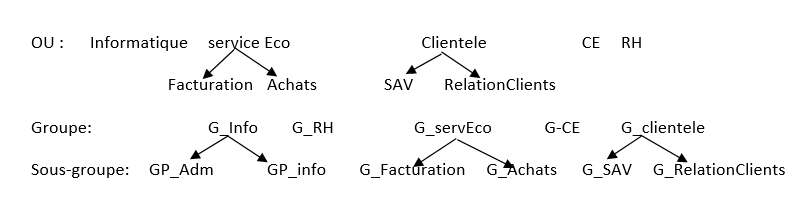

Création de l’OU

Une unité d’organisation: est un conteneur d’objets d’un domaine. Elle permet une hiérarchisation d’objets au sein d’un domaine.

Dans une OU nous pouvons créer :

Pour créer une OU, ouvrir l’outil d’administration > click sur Utilisateurs et ordinateurs Active Directory >clic droit sur le nom de domaine(epbooktic.local) > nouveau > Unité d’Organisation et ensuite remplir les cases avec les informations données.

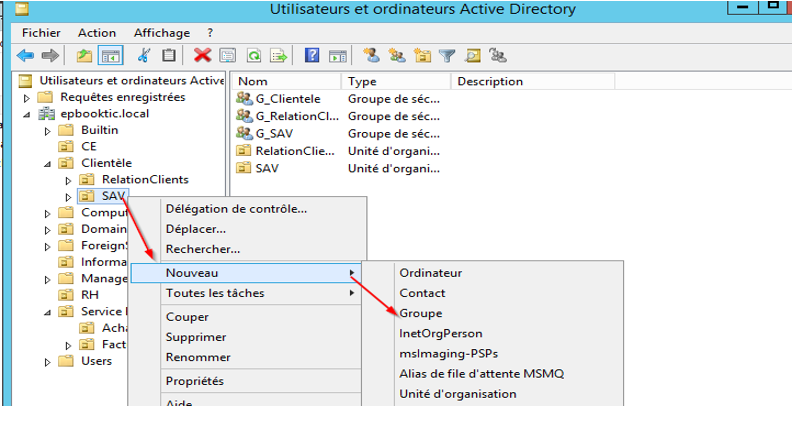

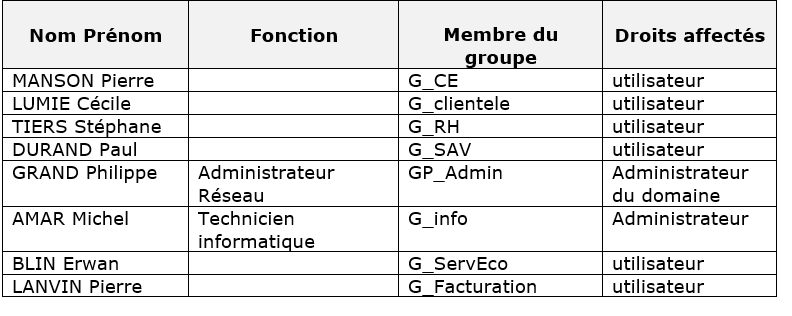

Création des groupes dans l’annuaire.

Un groupe: est un ensemble de machines ou Users avec une politique particulière et des droits spécifiques. Clic droit sur l’OU dans laquelle il faut créer un groupe >nouveau >groupe et ensuite renseignez les informations qui vous sont données.

Intégration de la machine cliente Windows 7 dans le domaine

Pour intégrer une machine dans le domaine, aller sur démarrer > clic droit ordinateur >propriétés > Modifier les paramètres > Modifier et cocher la case « membre d’un : Domaine, ensuite un mot de passe administrateur vous sera demandé (utilisez le compte administrateur du serveur pour intégrer la machine), après le redémarrage de la machine, elle sera intégrée au domaine.

Test de connectivité à l’annuaire AD avec les utilisateurs

Je me suis connectée avec l’utilisateur Philippe GRAND qui est admin réseau du G_Info.

Arborescence du domaine

Création des utilisateurs

Pour créer les utilisateurs, nous allons sélectionner une OU > click droit nouveau >utilisateur ensuite renseigner les champs : prénom, nom, nom d’ouverture de session (initiale prénom.nom) ensuite cliquez sur suivant.

Dans la nouvelle fenêtre entrer le mot de passe de l’utilisateur et configurer ses droits. Faire de même pour les autres utilisateurs.

Mettre chaque utilisateur dans un groupe

Clic droit sur l’utilisateur > Ajouter à un groupe…, dans la fenêtre qui s’ouvre clic sur avancé >rechercher pour avoir la liste de tous les groupes.

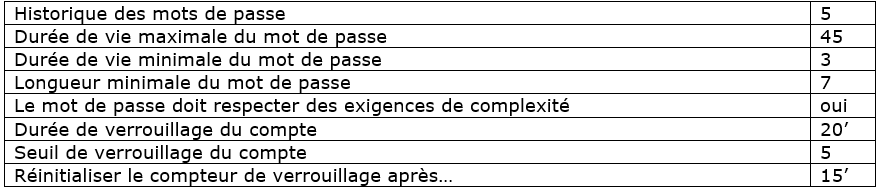

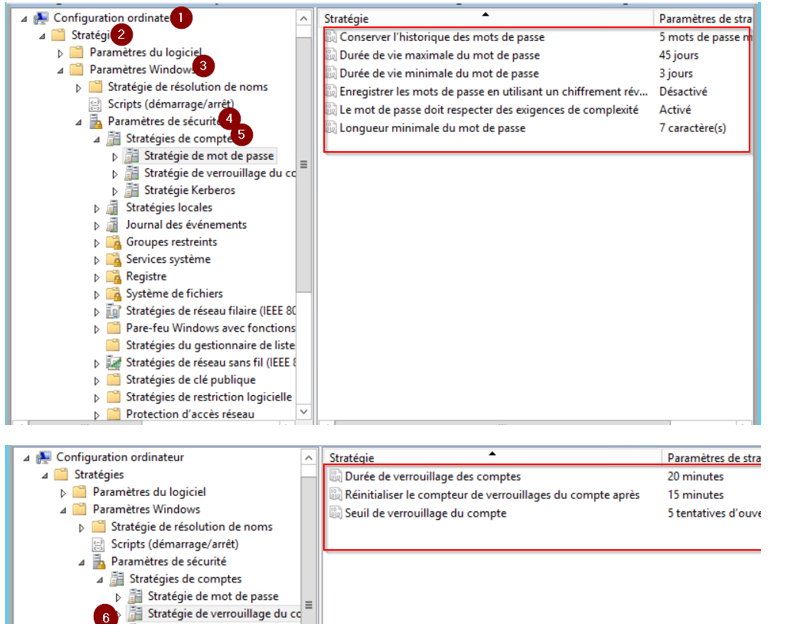

Stratégie de compte du domaine « epbooktic.local »

Pour ouvrir la console de gestion des stratégies de mot de passe, aller dans démarrer > outil d’administration > gestion des stratégies de groupe.

Une nouvelle fenêtre s’ouvre, dérouler le menu jusqu’à stratégie de mot de passe

Configuration ordinateur > stratégies > paramètres Windows >paramètres de sécurités >stratégies de comptes >stratégie de mot de passe.

Activer et entrer les valeurs nécessaires.

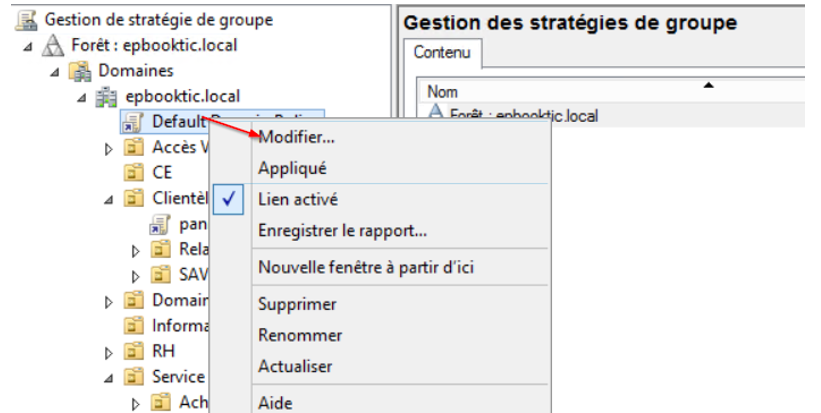

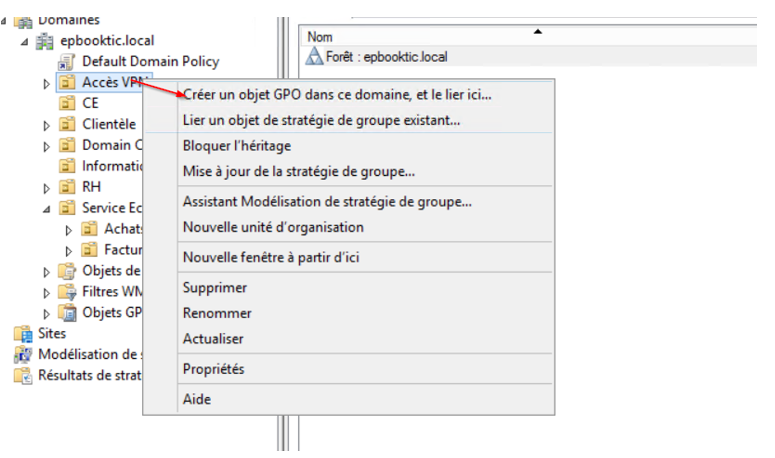

GPO pour bloquer le panneau de configuration

Cette GPO se fait au niveau des unités d’organisation. Créer la GPO sur une unité d’organisation ensuite lier un objet de stratégie de groupe existant … au niveau des autres OU.

Aller dans comptabilité > créer un objet GPO dans ce domaine… pour créer un nouvel objet GPO

Par la suite entrer le nom de la GPO et clic sur ok.

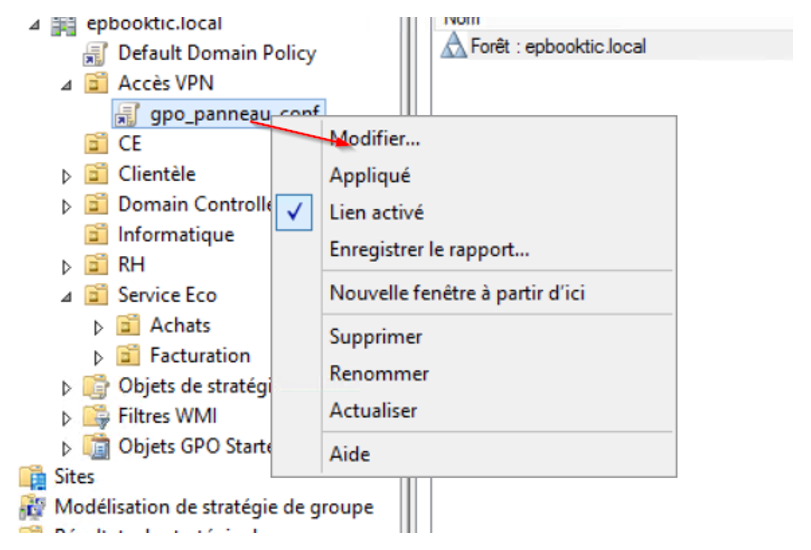

une fois la GPO créée, clic droit sur la GPO > Modifier.

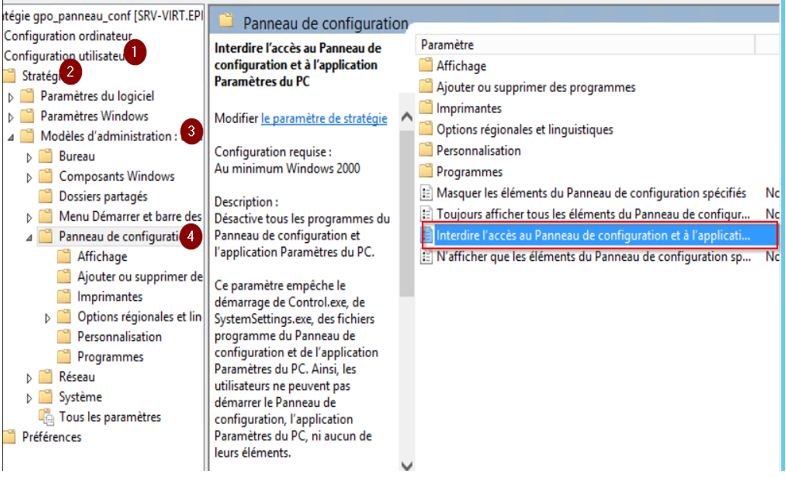

Dérouler le menu configuration utilisateur >stratégies >Modèles d’administration > panneau de configuration > Empêcher l’accès au panneau de configuration… et activer la GPO.

Pour appliquer la même GPO aux autres unités d’organisation , clic droit sur l’OU > lier un oblet de stratégie de groupe existant… Sélectionner la GPO à appliquer.

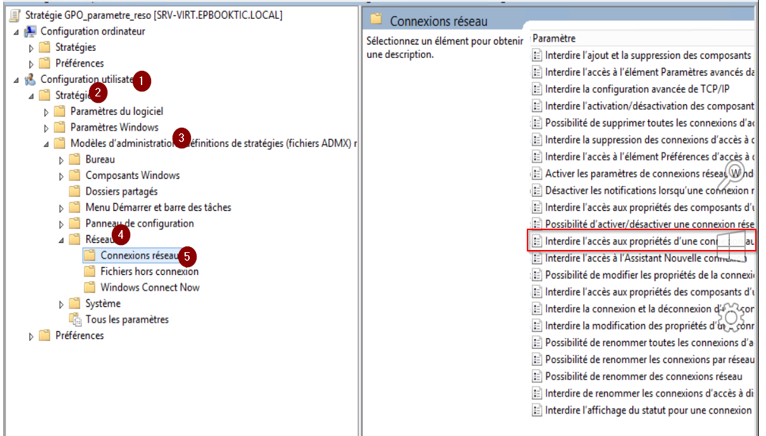

Interdiction aux paramètres réseaux

Création GPO fond d’ecran

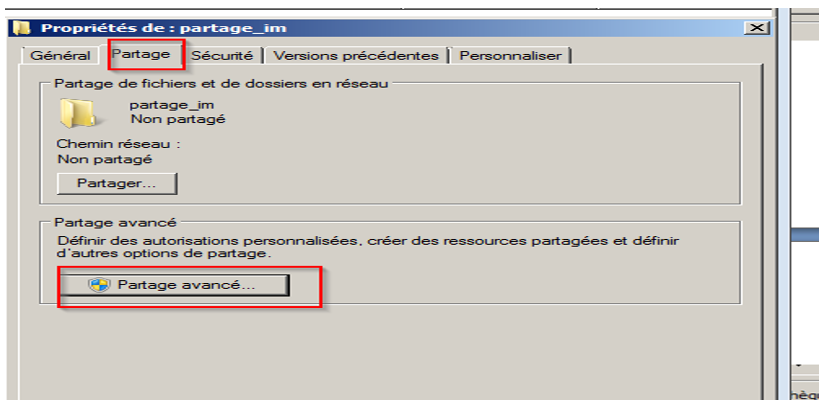

Créer tout d’abord un dossier nommé « partage_im » à la racine du serveur, dossier dans lequel on ajoutera un fichier image qui représente le logo que l’on imposera à tous les utilisateurs.

Une fois le dossier crée, le partager et lui donner des droits.

Clic droit sur le dossier partage_im > propriétés > partage > partage avancé.

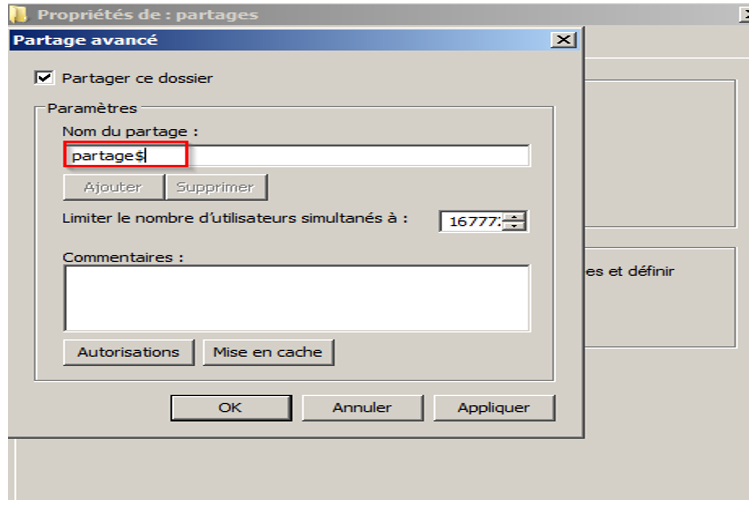

Mettre le signe » $ « devant le dossier partage afin de le cacher (cela permet aux utilisateurs de ne pas voir le dossier à la racine).

Clic droit sur autorisation pour configuré les droits au dossier. Ensuite noter le chemin pour la configuration de la GPO.

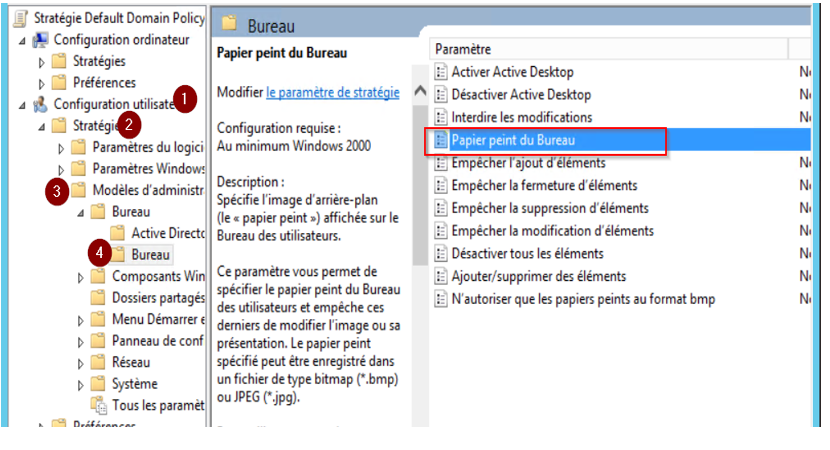

Après avoir créé le dossier, aller dans la console de gestion de stratégie de groupe> Default Domain Policy > Modifier, pour que la GPO s’applique à tous les utilisateurs du domaine

Ensuite dans configuration utilisateur > stratégies > modèles d’administration > bureau > bureau >papier peint du bureau.

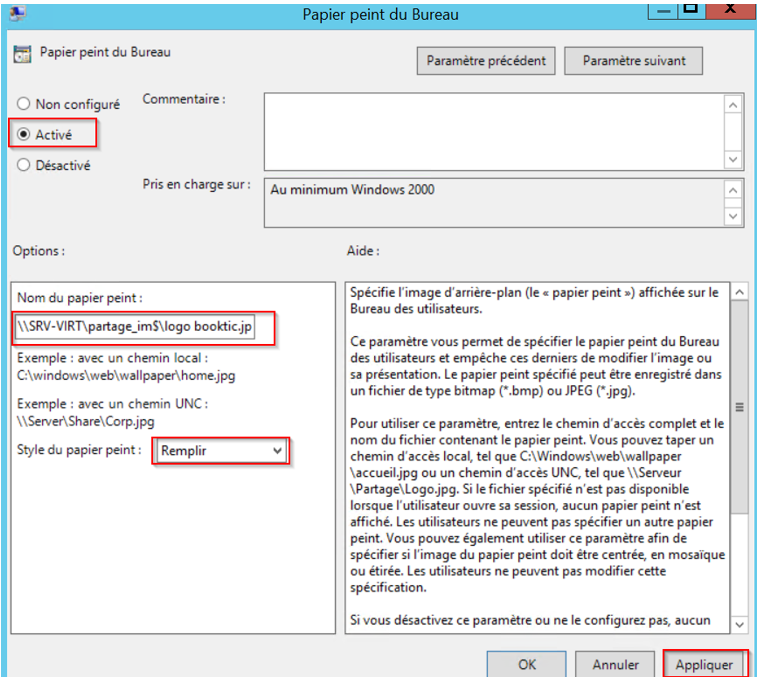

Renseigner le chemin d’accès à l’image et cliquer sur activer, ensuite appliquer.

Création d’un répertoire partagé caché appelé « commun » à la racine du serveur et à l’intérieur un répertoire pour chaque service portant le nom du service et affecter les droits NTFS

Créer un répertoire appelé « commun »

Créer dans le repertoire commun, les repertoire suivants :

Affecter les droits comme suit :

Chaque OU possède un espace partagé dans lequel les utilisateurs lisent et déposent des fichiers

Les administrateurs réseaux ont accès, en contrôle total à tous les dossiers.

Tous les utilisateurs de chaque service peuvent accéder à leur dossier en « modification » et leur espace partagé en « écriture »

Les informaticiens accèdent en lecture à tous les dossiers partagés.

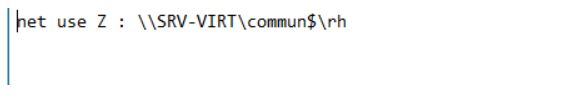

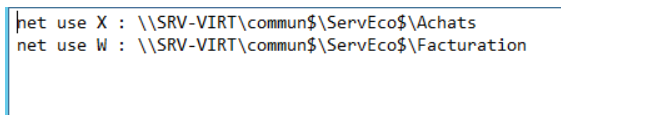

Scripts de démarrage ex : « RHstart.bat » permettant la connexion des lecteurs réseaux accédant aux dossiers.

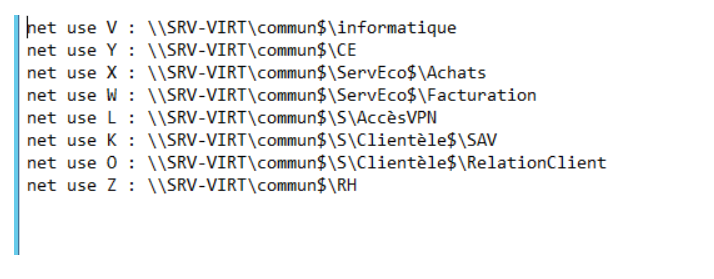

Création des scripts

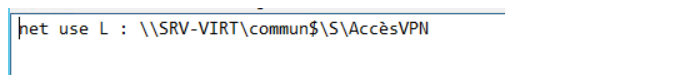

Script de connexion des utilisateurs d’AccèsVPN’.

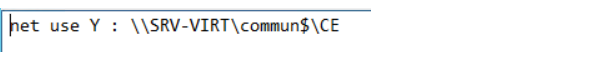

Script de connexion des utilisateurs du comité d’entreprise.

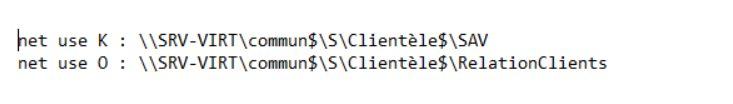

Script de connexion des utilisateurs du service clientèle.

Script de connexion des utilisateurs du service informatique.

Script de connexion des utilisateurs du service des ressources humaines.

Script de connexion des utilisateurs du service économique.

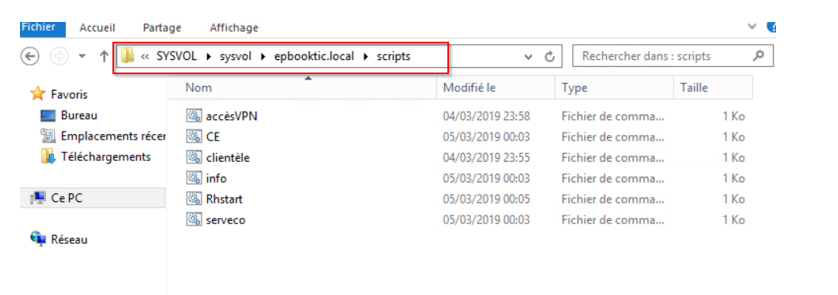

Une fois les scripts rédigés, les enregistrer dans C:\windows\sysvol\nom_du_domaine\scripts.

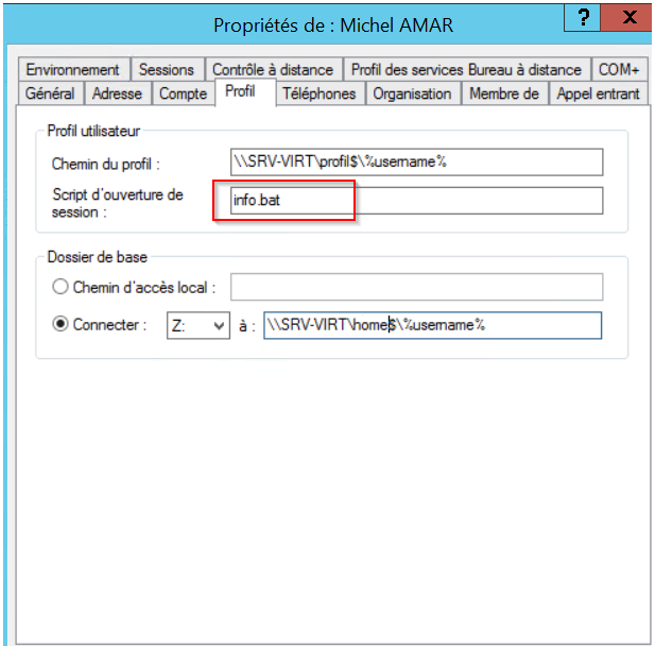

Monter le script sur chaque profil utilisateur.

Création de 2 répertoires (profil et home) cachés à la racine du serveur, accessible par tous en modification.

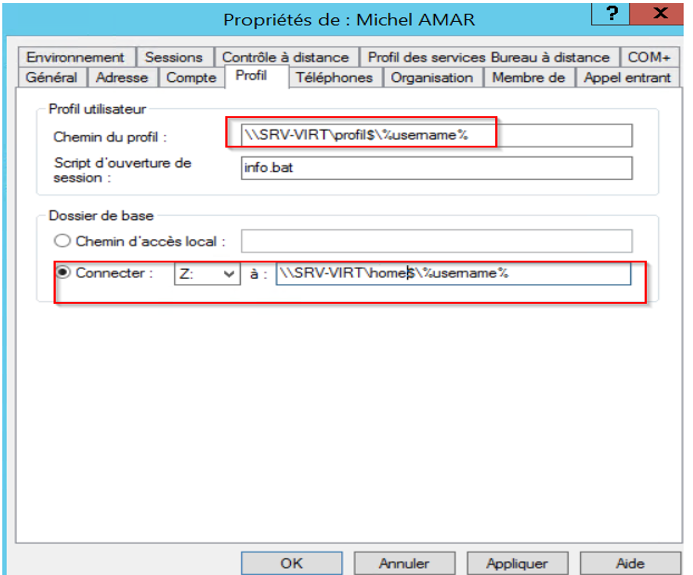

Sur les propriétés de l’utilisateur, il va falloir configurer l’onglet profil pour que l’utilisateur accède à son profil à l’ouverture de session et qu’il connecte comme lecteur réseau « Z » son home.

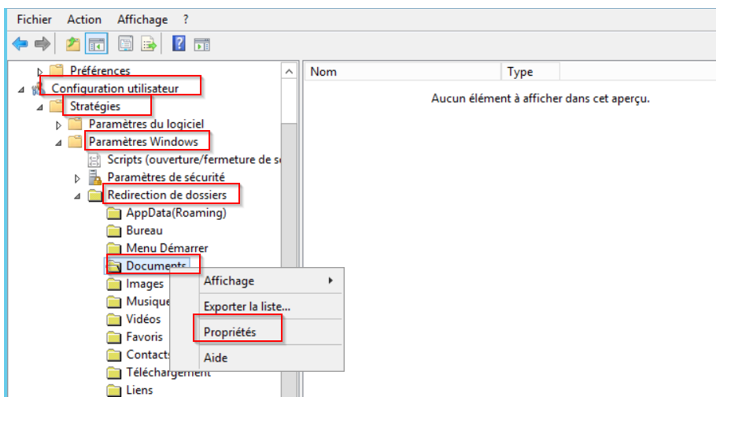

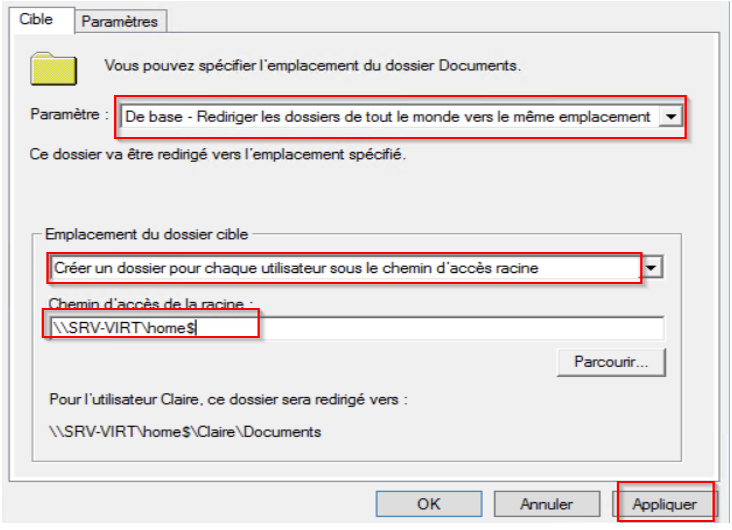

Redirection des dossiers de base.

C’est une GPO qui va s’appliquer au niveau de chaque OU. Créer la GPO et la nommer.

Dérouler le menu configuration utilisateur > stratégies > paramètre Windows > redirection de documents > clic droit sur document >propriétés.

Par la suite lier cette GPO aux autres OU.

Mon parcours dans le secteur de l’informatique a commencé au Greta de Lognes avec une formation découverte intitulée: Accès à la qualification au titre de technicien d’assistance informatique, formation qui s’est déroulée en 3 mois avec un mois de stage, au terme duquel j’ai été admise à suivre la formation de Technicien d’Assistance Informatique. J’ai ainsi intégré la formation de TAI (technicien d’assistance informatique ) dont la durée fut de 6 mois avec 6 semaines de stage. c’est une formation certifiante délivrée par le ministère du travail.

Toujours dans l’objectif d’évoluer dans ce domaine, j’ai décidé de continuer vers un BTS services informatiques aux organisations option solutions d’infrastructure, systèmes et réseaux. Cette formation se déroule généralement sur 2 ans, mais le centre de formation du Greta de Lognes la prépare en 9 mois dont, 8 semaines de stage en entreprise inclus.

Je souhaiterais m’orienter par la suite vers une Licence professionnelle en alternance en administration et sécurité des systèmes et des réseaux.

Établissement:

Centre GRETA MTE 77 Lognes – Espace DIDEROT.

https://www.forpro-creteil.org/formation/greta/gmte77/centre/GMTE77179/

Pour mettre en œuvre cette configuration, nous avons simulé une architecture réseau sur le matériel Cisco packet tracer comme sur le schéma suivant :

Intérêt des vlan

Avoir un réseau modulaire : Avant l’apparition des technologies de réseaux virtuels, l’architecture logique du réseau était fortement dépendante de l’architecture physique. Les VLAN permettent de rassembler dans un même réseau de niveau 2 du modèle OSI (généralement Ethernet) l’ensemble des matériels ayant une corrélation fonctionnelle (même service, même fonctionnalité, etc), ou ayant une nécessité de communiquer entre eux, et ceci, indépendamment du placement physique des matériels.

Réduire le domaine de broadcast : les VLAN permettent de réaliser une segmentation logique d’un support physique en plusieurs réseaux de niveau 2, limitant ainsi la diffusion des broadcasts. Même si la commutation (niveau 2) est plus rapide que le routage (niveau 3) sur les matériels réseaux, à cause de la désencapsulation de trames, il est utile de prendre en compte le dimensionnement des réseaux de niveau 2 afin de garantir les meilleures performances. En prenant en compte ces éléments la mise en œuvre de VLAN pour segmenter un réseau de niveau 2, en plusieurs sous réseaux, peut s’avérer bénéfique.

Augmenter la sécurité sur le réseau : la communication entre les différents VLAN ne peut se faire uniquement par une passerelle de niveau 3 du modèle OSI (routage inter-VLAN). Par conséquents même si deux stations sont situées sur un même » support physique » (uniquement de HUB, Commutateurs et de liens) mais sur deux VLAN différents, elles ne pourront communiquer que par l’intermédiaire d’une passerelle de niveau 3.

Les domaines de broadcast étant réduits, cela limite un certain nombre d’informations que pourrait sniffer un éventuelle Hacker grâce à ces trames. Il peut ainsi être intéressant de séparer grâce aux VLAN les services critiques des autres services. Nous constatons malgré tout que la sécurité apportée par les VLAN reste basique.

Constructions des vlan

Nous allons commencer par créer les vlan au niveau de chaque Switch, à l’aide des commandes suivantes :

Switch(config)#vlan 10

Switch(config)#vlan 20

Switch(config)#vlan 30

Affectations des ports aux différents vlans

Switch 0

interface FastEthernet0/1

switchport mode access

switchport access vlan 10

interface FastEthernet0/2

switchport mode access

switchport access vlan 10

interface FastEthernet0/15

switchport mode access

switchport access vlan 20

interface FastEthernet0/16

switchport mode access

switchport access vlan 20

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10-30

Switch 1

interface FastEthernet0/1

switchport mode access

switchport access vlan 10

interface FastEthernet0/2

switchport mode access

switchport access vlan 10

interface FastEthernet0/15

switchport mode access

switchport access vlan 20

interface FastEthernet0/16

switchport mode access

switchport access vlan 20

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10-30

Switch2

interface FastEthernet0/1

switchport mode access

switchport access vlan 30

interface FastEthernet0/2

switchport mode access

switchport access vlan 30

interface FastEthernet0/15

switchport mode access

switchport access vlan 20

interface FastEthernet0/16

switchport mode access

switchport access vlan 20

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10-30

Switch3

interface FastEthernet0/1

switchport mode access

switchport access vlan 30

interface FastEthernet0/2

switchport mode access

switchport access vlan 30

interface FastEthernet0/15

switchport mode access

switchport access vlan 10

interface FastEthernet0/16

switchport mode access

switchport access vlan 10

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10-30

Switch4

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet4/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet5/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet6/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet7/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

Switch5

interface GigabitEthernet0/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet4/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

interface GigabitEthernet5/1

switchport mode trunk

switchport trunk allowed vlan 10,20,30

Routage Inter-vlan

« Encapsulation dot1q ». La norme de trame 802.1q indique que les trames sont étiquetées pour contenir le numéro de vlan à laquelle elles sont destinées/attribuées. La commande « encapsulation dot1q 30 » permet donc d’encapsuler une trame pour transiter sur le vlan 30 si elle est destinée à celui-ci. Le routeur a besoin de cette information par exemple quand il voit une trame venant du vlan 20 (étiquetée vlan 20) qui souhaite se diriger sur le vlan 30. Il change donc à ce moment-là son étiquetage 802.1q pour que les switches puissent correctement acheminer la trame vers le ou les postes du vlan 30. N’oublions pas que sur notre switch, il faut également mettre les ports des « Switches » (qui font la liaison avec le routeur) en mode trunk pour qu’il puisse lui aussi acheminer tous les VLAN vers le routeur.

Router1

Nous allons donc créer nos interfaces virtuelles sur le port Fa0/0 de notre routeur. Il faut avant tout activer l’interface physique pour que les interfaces virtuelles soient opérationnelles :

interface GigabitEthernet0/0

no shutdown

Nous allons ensuite créer les interfaces fa0/0.10, fa0/0.20, fa0/0.30 (interface virtuelle de l’interface physique fa0/0).

interface GigabitEthernet0/0.10

encapsulation dot1Q 10

ip address 172.16.0.1 255.255.255.192

interface GigabitEthernet0/0.20

encapsulation dot1Q 20

ip address 172.16.0.65 255.255.255.192

interface GigabitEthernet0/0.30

encapsulation dot1Q 30

ip address 172.16.0.129 255.255.255.192

Router2

interface GigabitEthernet0/0.10

encapsulation dot1Q 10

ip address 172.16.0.2 255.255.255.192

interface GigabitEthernet0/0.20

encapsulation dot1Q 20

ip address 172.16.0.66 255.255.255.192

interface GigabitEthernet0/0.30

encapsulation dot1Q 30

ip address 172.16.0.130 255.255.255.192

La tolérance aux pannes

Pour gérer la tolérance de pannes dans les liaisons inter-commutateurs on met en place des liaisons redondantes (Fig.2). Cette gestion de la redondance est prise en charge par le protocole 802.1d. Un algorithme de l’arbre de recouvrement minimal (spanning tree) est utilisé pour transformer les circuits en un arbre afin d’éviter les cycles.

Pour gérer la redondance de routeur, pour que lorsqu’un routeur tombe en panne un routeur de secours prennent le relais, nous utiliserons le protocole HSRP (Hot Standby Router Protocol). HSRP permet d’augmenter la tolérance de panne sur un réseau en créant un routeur virtuel à partir de 2 routeurs physiques (ou plus), une élection déterminera le routeur actif et les autres routeurs seront en « attente » (standby). L’élection du routeur actif est réalisée grâce à la priorité configurée sur chaque routeur.

Nous allons modifier le réseau en rajoutant un second lien entre les Switch0 et Switch1, le Switch2 et switch3, ainsi que les Switch4 et Switch5.

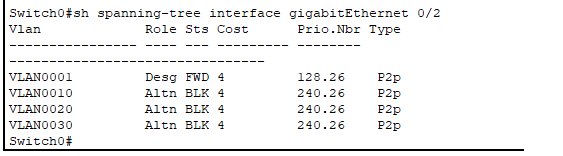

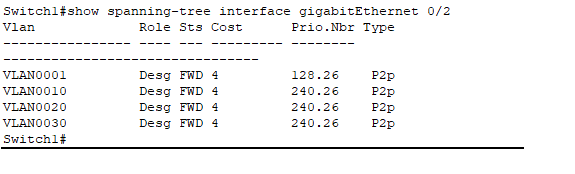

Le protocole Spanning Tree (STP) est un protocole de couche 2 (liaison de données) conçu pour les switches et les bridges.

Sa principale fonction est de s’assurer qu’il n’y a pas de boucles dans un contexte de liaisons redondantes entre des matériels de couche 2. STP détecte et désactive des boucles de réseau et fournit un mécanisme de liens de backup. Il permet de faire en sorte que des matériels compatibles avec le standard ne fournissent qu’un seul chemin entre deux stations

STP crée un chemin sans boucle basé sur le chemin le plus court. Ce chemin est établi en fonction de la somme des coûts de liens entre les switches, ce coût étant basé sur la vitesse d’un port

Par défaut, la valeur de la priorité est 32768.

Le switch4 qui est élu racine car il est directement connecté aux routeurs. La commande ci-dessous diminue la priorité à 24576 +numéro du vlan

Spanning-tree vlan 10-30 root primary

Quand 2 chemins ont le même coût, ils sont départagés en fonction de la priorité du port par lequel chacun passe : celui ayant la priorité la plus faible l’emporte.

En modifiant ce paramètre nous pouvons privilégier un chemin par rapport à un autre, selon nos besoins. Par défaut, la priorité d’un port est 128 et les ports sont départagés en fonction de leur numéro de port. La priorité doit être comprise entre 1 et 240 et être un multiple de 16.

Sur les switches 0, 1, 2, 3 nous allons rentrer les commandes suivantes (les nouveaux liens étant créés nous allons les tagués pour tous les vlan) :

NB: Bien renseigner les interfaces de chaque Switch.

Ex : Switch1

interface giga0/2

switchport mode trunk

switchport trunk allowed vlan all

spanning-tree vlan 10-30 port-priority 240 // permet de modifier la priorité du port giga0/2

end

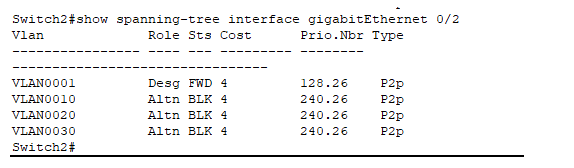

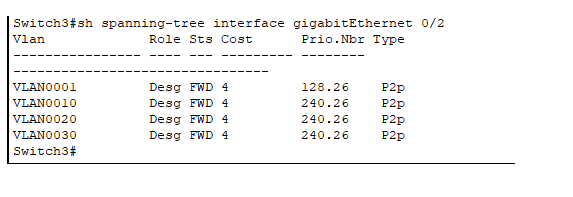

Vérification

show spanning-tree interface giga 0/2

Après la configuration des ports, ils seront en état « Blocking » ou « Learning » mais passera par la suite à l’état « Forwarding »

Optimisation : Agrégat de liens et VTP

LACP : Agrégat de liens

Maintenant le trafic entre Switch4 et Switch5 est intense, on souhaite profiter des deux fibres pour augmenter le débit entre les deux commutateurs. Nous allons créer un agrégat de liens avec le protocole LACP (Link Aggregation Control Protocol).

Les deux ports physiques Gi0/1 et Gi1/1 (fibres optiques) vont devenir des « tunnels » pour un port virtuel Port-Channel 1. Les deux ports physiques Gi0/1 et Gi1/1 serviront pour la transmission physique, ils ne seront donc plus tagués. Le port virtuel Port-Channel 1 gèrera lui le passage logique des trames, il sera tagué (trunk) comme un port classique.

Configuration

Switch4 et Switch5

Sur chaque commutateur (4 et 5) nous allons retirer les tags des ports physiques si existent, ensuite inscrire sur chaque port physique le groupe lacp créant un lien agrégé.

interface gi0/1

no switchport mode trunk

channel-protocol lacp

channel-group 1 mode active

interface gi1/1

channel-protocol lacp

channel-group 1 mode active

Les commandes suivantes vont créer un port virtuel agrégé et tagué

interface port-channel 1

switchport mode trunk

switchport trunk allowed vlan 10-30

Test

Après avoir lancé des pings de part et d’autre depuis chaque poste, nous arrivons à atteindre chaque réseau depuis n’importe quelle machine.

VTP : gestion dynamique des vlan

VTP (Vlan Trunking Protocol) sert à la propagation de création /suppression/modification de vlan sur tous les switch du réseau à partir d’un seul switch. Le VTP utilise les ports trunks pour transmettre la liste des vlan ou une mise à jour de cette liste depuis le commutateur maitre(server) vers un ensemble de commutateurs clients. Avant sa mise en œuvre vérifier que l’ensemble des trunks fonctionnent.

Configuration du serveur VTP

VTP Server: switch qui crée les annonces VTP. Le switch en mode Server permet à l’administrateur de faire toute modification sur les VLAN et de propager automatiquement ses modifications vers tous les switch du réseau.

Switch4(config)#vtp version 2

Switch4(config)#vtp mode server

Switch4(config)#vtp domain SIOJJR

Switch4(config)#vtp password ‘Motdepasse’

Pour visualiser le mot de passe configuré

Switch4#sh vtp password

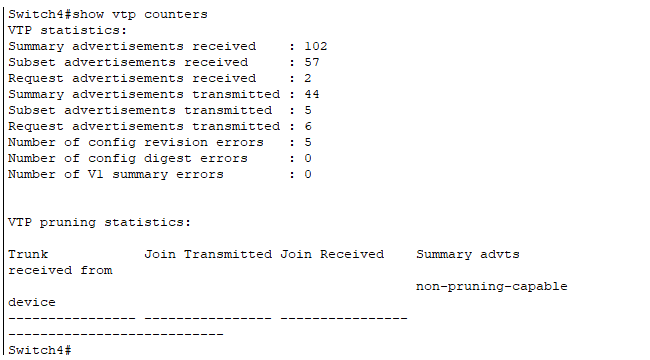

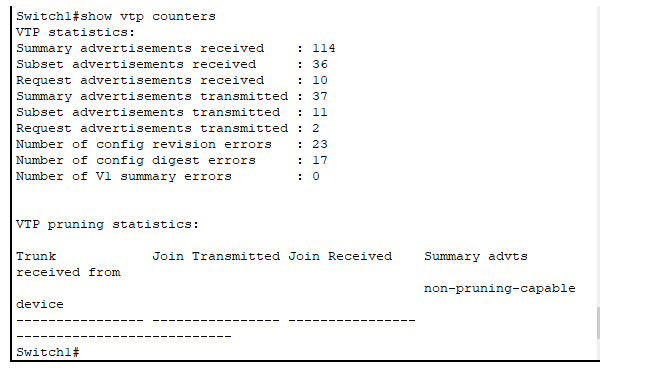

Vérification des compteurs de messages VTP envoyés et reçus

Switch4#show vtp counters

Configuration des clients VTP (sur tous les autres switch)

VTP Client: switch qui reçoit, se synchronise et propage les annonces VTP. Le switch en mode Client ne permet pas à l’administrateur de faire des modifications sur les VLANs. Vous recevez un message d’erreur quand vous essayez de créer un VLAN.

Switch(config)#vtp version 2

Switch(config)#vtp mode client

Switch(config)#vtp domain SIOJJR

Switch(config)#vtp password Motdepasse

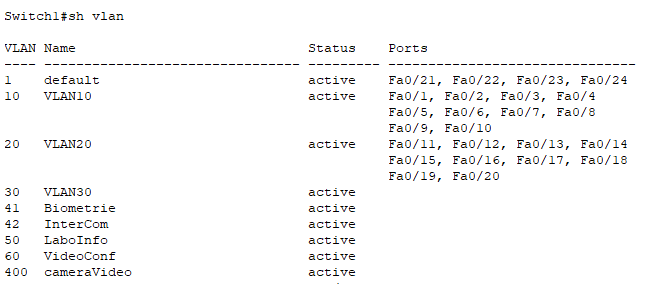

Nous allons maintenant créer les nouveaux vlan au niveau du switch server.

Ces vlan Sont à propager sur l ’ensemble des commutateurs en utilisant le VTP.

NB : il est nécessaire que les mots de passe soient identiques sur tous les commutateurs y compris le server.

Vérifications au niveau des clients VTP

Switch#show vlan //permet de vérifier la création des vlan

Switch#show vtp counters //permet de vérifier la communication VTP

Protocole HSRP (Hot Standby Router Protocol)

HSRP est implémenté sur les routeur pour assurer la continuité de service. Il permet à 2 routeurs de partager une adresse IP virtuelle et une adresse MAC virtuelle. Le routeur actif réponds aux requêtes ARP destinées à l’adresse commune comme s’il s’agissait de la sienne puis prend en charge les trames adressées à l’adresse MAC commune. Un échange de message réalisé en multicast permet aux routeurs de déterminer le routeur actif puis de vérifier la présence de l’autre routeur. Lorsque le routeur actif est défaillant, le deuxième routeur ne reçoit plus de message multicast de sa part, il devient alors actif et répond aux requêtes adressées aux adresses communes (IP et MAC).

Configuration routeur 1

interface giga0/0.10

standby 10 priority 150 //Déclare la priorité du routeur

standby 10 ip 172.16.0.3 //Déclare l’adresse IP du routeur virtuel

standby 10 preempt //Permet d’augmenter la rapidité d’élection

interface giga0/0.20

standby 20 priority 150

standby 20 ip 172.16.0.67

standby 20 preempt

interface giga0/0.30

standby 30 priority 150

standby 30 ip 172.16.0.131

standby 30 preempt

interface giga0/0

no shutdown

//standby 10 déclare le groupe HSRP

Configuration routeur 2

interface giga0/0.10

standby 10 priority 80

standby 10 ip 172.16.0.1

interface giga0/0.20

standby 20 priority 80

standby 20 ip 172.16.0.65

interface giga0/0.30

standby 30 priority 80

standby 30 ip 172.16.0.129

interface giga0/0

no shutdown

end

Test

Par la suite re-modifier les passerelles de toutes les machines et configurer leur les adresses IP virtuelle du routeur

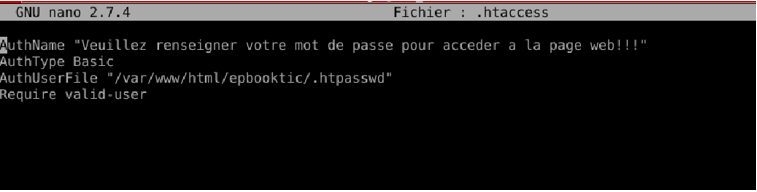

Le fichier .htaccess se situe à la racine du site web. Il permet de donner des instructions sur les modalités d’accès au contenu de notre site grâce à des fichiers de configuration spécifiques aux serveurs web Apache.

Le fichier htaccess sert principalement à protéger des répertoires par des mots de passes, créer des redirections ou encore des pages d’erreurs (type 401,404…). Mais dans le cadre de ce TP, nous n’aborderons que la protection d’une page web par mot de passe.

Configuration

Je vais faire le choix de protéger le répertoire crée plus haut sur le serveur web, à savoir « /var/www/html/epbooktic »

« nano /var/www/html/epbooktic/.htaccess » et renseigner les champs suivants :

AuthName : permet de renseigner le message qui s’affichera sur votre page web

AuthType : indique le type d’authentification

AuthUsersFile : indique le chemin du fichier qui contient les mots de passe

Require : précise que seuls les utilisateurs authentifiés pourront accéder à la page web

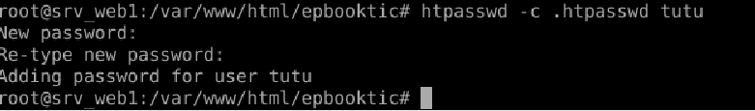

Pour cela, se déplacer dans le répertoire et taper la commande « htpasswd –c .htpasswd NomUtilisateur », il vous sera demandé de renseigner le mot de passe et le confirmer.

Cette commande sera répétée autant de fois qu’il y a d’utilisateur, mais sans l’option –c car elle permet de créer le fichier en même temps que la création du premier utilisateur.

Pour voir le fichier, taper la commande « ls -al » afin de voir les fichiers cachés, comme le fichier « .htaccess » et « .htpasswd ».

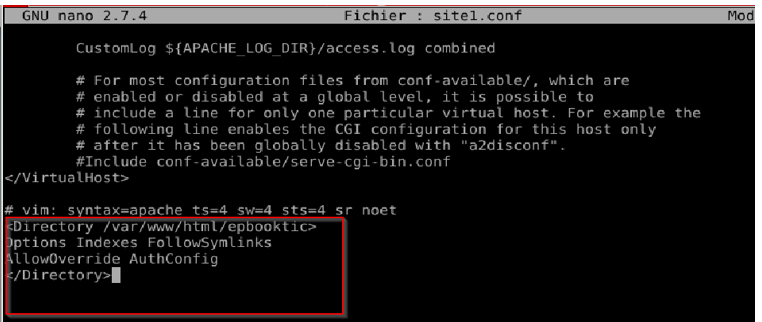

<Directory /var/www/html/epbooktic>

Options Indexes FollowSymlinks

AllowOverride AuthConfig

</Directory>

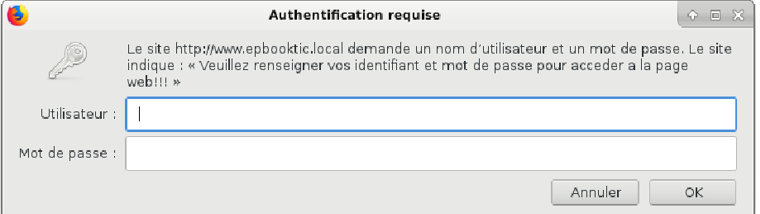

Nous nous rendons sur la page web de notre site www.epbooktic.local et nous constatons bien qu’il nécessite un identifiant et mot de passe pour y accéder.